Secure Shell

Ăndice

1. IntroducciĂłn

2. DescripciĂłn del tema en concreto

3. Ejemplo prĂĄctico de su utilidad

4. Conclusiones

5. Fuentes

1. IntroducciĂłn

SSH es un protocolo muy usado, sobretodo en sistemas UNIX-like. Se trata de un protocolo abierto, fiable y seguro que inicialmente servĂa para conectar a mĂĄquinas remotas, pero que con el tiempo se ha usado para encapsular otros datos, de manera que podemos hacer pasar cualquier cosa por ĂŠl. Pretende ser un reemplazo seguro para aplicaciones tradicionales no seguras, como telnet, rlogin, rsh y rcp. Su versiĂłn 2 (SSH2) proporciona tambiĂŠn sftp, un reemplazo seguro para FTP.

Es un protocolo con un alto nivel de cifrado, cosa que lo hace propicio para comunicaciones de datos sensibles.

SSH (Secure SHell) es tambiĂŠn el nombre del programa que implementa dicho protocolo.

2. DescripciĂłn del tema en concreto

SSH trabaja de forma similar a como lo hace TelNet (explicado tambiĂŠn en esta wiki) permitiendo las mismas aplicaciones que ĂŠl y ampliando funcionalidades en la versiĂłn 2. La diferencia principal es que SSH usa tĂŠcnicas de cifrado que hacen que la informaciĂłn que viaja por el medio de comunicaciĂłn vaya de manera no legible y ninguna tercera persona pueda descubrir el usuario y contraseĂąa de la conexiĂłn ni lo que se escribe durante toda la sesiĂłn.

BĂĄsicamente, sus aplicaciones son:

- Manejar por completo un ordenador remoto mediante un intĂŠrprete de comandos.

- Redirigir el trĂĄfico de X para poder ejecutar programas grĂĄficos si tenemos un Servidor X arrancado en el ordenador local. Ăsto se hace redirigiendo la variable DISPLAY del ordenador remoto para que apunte a la pantalla X del ordenador local y aceptando el host remoto en el servidor X local con el comando xhost +IP-remota.

- Copiar datos de forma segura (tanto ficheros sueltos como simular sesiones FTP cifradas, SFTP).

- Gestionar claves RSA para no escribir claves al conectar a las mĂĄquinas.

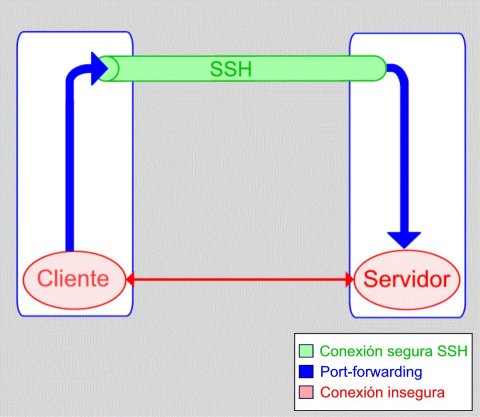

- Pasar los datos de cualquier otra aplicaciĂłn por un canal seguro de SSH mediante un tĂşnel SSH.

La primera versiĂłn del protocolo y el programa eran libres y los creĂł un sueco llamado Tatu YlĂśnen, pero su licencia fue cambiando y terminĂł apareciendo la compaĂąĂa 'SSH Communications Security', que lo ofrecĂa gratuitamente para uso domĂŠstico y acadĂŠmico, pero exigĂa el pago a otras empresas.

En el aĂąo 1997 (dos aĂąos despuĂŠs de que se creara la primera versiĂłn) se propuso como borrador en la IETF.

A principios de 1999 se empezĂł a escribir una versiĂłn que se convertirĂa en la implementaciĂłn libre por excelencia, la de OpenBSD, llamada OpenSSH.

A partir de entonces han salido muchas versiones de programas que lo implementan. Cabe destacar la ausencia de SSH en el ?HyperTerminal de Windows en todas sus versiones.

SSH es un protocolo para iniciar sesiones en mĂĄquinas remotas que ofrece autenticaciĂłn, confidencialidad e integridad. Consta de tres componentes:

Protocolo de transporte: normalmente opera sobre TCP/IP dando autenticidad, confidencialidad e integridad.

Protocolo de autenticaciĂłn de usuario: autentica al usuario ante el servidor.

Protocolo de conexiĂłn: multiplexa un canal encriptado en diversos canales lĂłgicos. Ăste requiere que los servidores tengan "llaves", las cuales son usadas por los clientes cada vez que se conectan a un servidor para verificar que no fue suplantado. Una llave es un nĂşmero codificado y encriptado en un archivo. Para la encriptaciĂłn de llaves, OpenSSH ofrece los algoritmos RSA y DSA (de los cuales para la versiĂłn 2 se recomienda DSA).

El protocolo SSH cuenta con dos versiones. La primera de ellas se mantiene por motivos de compatibilidad, pero se recomienda generalmente el uso de la segunda, por su mayor seguridad. Entre los fallos de la primera versiĂłn caben destacar:

Fallos estructurales que le hacen vulnerable a ciertos tipos ataques (ataques de replay)

- Ataque del tipo "Man In The Middle" (intercepciĂłn las claves pĂşblicas en el intercambio de las mismas)

En cambio, aĂşn conserva ciertas ventajas sobre SSH2:

- EstĂĄ soportado en mĂĄs plataformas que SSH2

- Permite autentificaciĂłn de tipo .rhosts (propuesta en SSH2), mientras que permite mĂŠtodos de autentificaciĂłn mĂĄs diversos (AFS, Kerberos, etc.)

- Tiene mejor rendimiento que SSH2

SSH, dependiendo de su versiĂłn utiliza diferentes algoritmos de cifrado:

SSH1: DES, 3DES, IDEA, Blowfish

SSH2: 3DES, Blowfish, Twofish, Arcfour, Cast128-cbc

El cifrado utilizado para cuestiones de autentificaciĂłn utiliza RSA para SSH1 y DSA para SSH2.

SSH permite autentificarse utilizando uno o varios de los siguiente mĂŠtodos:

- Password

- Sistema de clave pĂşblica

- Kerberos (SSH1)

- Basado en el cliente (por relaciones de confianza en SSH1 y sistema de clave pĂşblica en SSH2)

Existen ademĂĄs parches que permiten realizar autentificaciĂłn de otras maneras.

SSH protege contra los siguientes tipos de ataques:

IP Spoofing: un ordenador trata de hacerse pasar por otro ordenador (en el que confiamos) y nos envĂa paquetes "procedentes" del mismo. SSH es incluso capaz de proteger el sistema contra un ordenador de la propia red que se hace pasar por el router de conexiĂłn con el exterior.

Enrutamiento de la IP de origen: un ordenador puede cambiar la IP de un paquete procedente de otro, para que parezca que viene desde un ordenador en el que se confĂa.

DNS spoofing: un atacante compromete los registros del servicio de nombres.

IntercepciĂłn de passwords y datos a travĂŠs de la red.

ManipulaciĂłn de los datos en ordenadores intermediarios.

Ataques basados en escuchar autentificaciĂłn contra servidores X-Windows remotos.

SSH considera la red como un medio hostil en el que no se puede confiar. Un atacante, podrĂĄ forzar a que SSH se desconecte, pero no podrĂĄ descifrar o reproducir el trĂĄfico, o introducirse en la conexiĂłn.

Todo esto, de todos modos, es sĂłlo posible si se utiliza algĂşn tipo de cifrado. SSH permite no usar cifrado (cifrado de tipo "none"), pero esta opciĂłn no deberĂa utilizarse. Hay que tener en cuenta que SSH no sirve de nada si el atacante consigue hacerse con el control de la mĂĄquina como root, ya que podrĂĄ hacer que SSH quede inutilizado.

2.1 SSH1

CaracterĂsticas del protocolo

- El sevidor y el cliente se conectan a travĂŠs de una red IP no segura.

- La conexiĂłn siempre se inicia por parte del cliente. El servidor estĂĄ escuchando un puerto determinado, esperando la conexiĂłn, y puede atender a varios clientes.

- Cuando el cliente se conecta al servidor, el servidor acepta la conexiĂłn y responde enviando su identificaciĂłn de versiĂłn, a lo que el cliente responde enviando la suya. Esta informaciĂłn valida que la conexiĂłn se realizĂł en el puerto correcto, establece la versiĂłn del protocolo utilizada, y la versiĂłn del software utilizada por cada uno de ellos. Esta informaciĂłn no se envĂa cifrada, y es perfectamente legible. Si cualquier lado de la conexiĂłn no acepta o no entiende esta informaciĂłn, se cierra la conexiĂłn.

- Una vez a terminado la fase de identificaciĂłn, ambos lados comienzan una transmisiĂłn segĂşn un protocolo binario. El servidor envĂa su clave de equipo (la clave RSA del propio equipo), la clave del servidor (una clave RSA generada cada hora), y otras informaciones al cliente. El cliente genera una clave de sesiĂłn de 256 bits, la cifra utilizando ambas claves RSA y envĂa la clave cifrada, junto con el tipo de cifrado seleccionado al servidor.

- Ambos lados comienzan ahora a enviar datos cifrados mediante la clave generada y el algoritmo seleccionado. El servidor envĂa un mensaje de confirmaciĂłn cifrado al cliente.

- Tras eso, el cliente se autentifica utilizando uno de los mĂŠtodos de autentificaciĂłn soportados:

- basada en los ficheros ".rhosts" o "/etc/hosts.equiv", por defecto no permitida

- esta misma junto con autentificaciĂłn del ordenador cliente basada en RSA

- autentificaciĂłn RSA

- y autentificaciĂłn por password

- Tras

una correcta autentificaciĂłn, el cliente envĂa una serie de peticiones

para comenzar la sesiĂłn, como establecer una sesiĂłn de consola remota,

forwarding de X11 o de un puerto TCP/IP, ejecutar un comando, etc.

Al ejecutar una consola o un comando, la sesiĂłn entra en modo interactivo. En este modo, se envĂan datos en ambos sentidos, pueden abrirse nuevas conexiones, etc. Esta sesiĂłn generalmente termina cuando el servidor envĂa el cĂłdigo de terminaciĂłn del programa ejecutado al cliente.

El protocolo reserva cierta informaciĂłn para permitir extenderlo en el futuro:

- EnvĂo de la versiĂłn del protocolo

- El primer paquete enviado por ambas partes, contiene una serie de flags, que pueden utilizarse para acordar el uso de extensiones compatibles

- En

las fases de autentificaciĂłn y preparaciĂłn de la sesiĂłn, el cliente

realiza peticiones al servidor, de modo que si se envĂa una peticiĂłn no

permitida por el servidor, ĂŠste simplemente devuelve que la peticiĂłn ha

fallado. Esto permite aĂąadir nuevos mĂŠtodos de autentificaciĂłn y

operaciones de preparaciĂłn. En cambio, la sesiĂłn interactiva, no

permite la negociaciĂłn de extensiones. Ăstas deberĂan negociarse en las

fases anteriores.

Formato de los paquetes

Tras el envĂo de los strings de identificaciĂłn, ambas partes envĂan paquetes con el siguiente formato:

1

2

3

4

TamaĂąo del paquete

1 a 8 bytes de relleno aleatorio

(cont.relleno aleat.)

Tipo paquete

DATOS

CRC

*Nota: Longitud de relleno + tipo + datos + CRC siempre mĂşltiplo de 8 bytes.

- TamaĂąo del paquete: 32 bits. Es el tamaĂąo del paquete, sin incluir el campo tamaĂąo, y el relleno. El mĂĄximo es de 262144 bytes.

- Relleno: 1 - 8 bytes de datos aleatorios (o ceros si no se utiliza cifrado). El tamaĂąo del relleno es de (8 - (tamaĂąo % 8)) bytes. El hecho de que este relleno sea aleatorio dificulta los ataques.

- Tipo de paquete: 8 bits. El valor 255 estĂĄ reservado para futuras ampliaciones.

- Datos: con un tamaĂąo igual al valor del campo "tamaĂąo" menos 5.

- Bytes de chequeo: 4 bytes. CRC con el polinomio 0xedb88320 del relleno, tipo de paquete y datos. Se calcula antes del cifrado.

Los paquetes de datos tienen, ademĂĄs, las siguientes caracterĂsticas:

- El paquete puede cifrarse utilizando cualquiera de los algoritmos soportados.

- La longitud de la parte cifrada (relleno + tipo + datos + chequeo) es siempre mĂşltiplo de 8 bytes.

- TĂpicamente, el cifrado se utiliza sobre todos los paquetes, como si fuesen una Ăşnica secuencia.

- El cifrado se activa cuando el cliente envĂa la clave de sesiĂłn. El algoritmo de cifrado es seleccionado por el cliente.

CompresiĂłn de los paquetes:

Si

la compresiĂłn estĂĄ soportada, el tipo de paquete y los datos se

comprimen utilizando el algoritmo gzip. En este caso, el tamaĂąo del

paquete indica el tamaĂąo de los datos comprimidos, mĂĄs 4 para el CRC.

El relleno se calcula segĂşn los datos comprimidos, para que los datos

cifrados sean mĂşltiplo de 8 bytes.

Cifrado de paquetes:

El

protocolo soporta distintos mĂŠtodos de cifrado. Durante la

inicializaciĂłn de la sesiĂłn, el servidor envĂa al cliente los mĂŠtodos

que soporta, y el cliente elige uno de estos mĂŠtodos, y genera una

clave aleatoria de 256 bits que tambiĂŠn envĂa al servidor. Todas las implementaciones deben de soportar el algoritmo 3DES, siendo los demĂĄs opcionales. Para

cifrar los datos, las partes cifradas de cada paquete se consideran un

flujo de datos continuo, cuyo tamaĂąo es siempre mĂşltiplo de 8 bytes.

Las partes cifradas de paquetes consecutivos se cifran como si se

tratase de un buffer continuo de datos. Los datos se cifran

independientemente en cada direcciĂłn.

Otras opciones de los aquetes de datos:

- El puerto por defecto para el servidor es el 22.

- El cliente puede conectarse desde cualquier puerto, pero si quiere utilizar autentificaciĂłn mediante ".rhosts" o "/etc/hosts.equiv", debe conectarse a travĂŠs de un puerto privilegiado (menor a 1024).

- El campo IP "Tipo de Servicio" deberĂa de ser IPTOS_LOWDELAY para conexiones interactivas, y IPTOS_THROUGHPUT para las no interactivas.

- Se

recomienda asĂ mismo que se utilicen seĂąales para comunicar que la

conexiĂłn sigue activa, para detectar si alguno de los lados ha cortado

la conexiĂłn de modo inusual.

IdentificaciĂłn de la versiĂłn del protocolo:

Una vez que se ha abierto el socket, el servidor envĂa un string con el formato "SSH-<num_mayor_del_protocolo>.<num_menor_del_protocolo>-<versiĂłn>\n". Los dos primeros campos identifican la versiĂłn del protocolo, y el Ăşltimo campo, la versiĂłn del software del servidor.

- El cliente envĂa despuĂŠs su propia informaciĂłn. Si el servidor tiene un protocolo menor que el cliente, y ĂŠste puede emularlo, envĂa la versiĂłn menor.

- En caso

contrario, envĂa su propia versiĂłn. El servidor compara la versiĂłn

enviada por el cliente con la suya, y determina si pueden trabajar o

no. El servidor decidirĂĄ desconectarse, o enviarĂĄ el primer paquete

binario, y ambas partes utilizarĂĄn despuĂŠs la versiĂłn del protocolo

acordada.

Intercambio de claves y autentificaciĂłn del equipo servidor:

- El primer mensaje enviado por el servidor envĂa la clave del equipo, la clave pĂşblica del servidor, los algoritmos de cifrado soportados, los mĂŠtodos de autentificaciĂłn soportados y las extensiones. TambiĂŠn contiene un nĂşmero aleatorio de 64 bits (cookie). Este paquete se envĂa sin cifrar.

Ambas partes calculan un identificador de sesiĂłn del siguiente modo:

session_id = MD5(hostkey || serverkey || cookie)

- El cliente responde con un mensaje que contiene el tipo de cifrado elegido, una copia del cookie, y la clave de sesiĂłn de 256 bits cifrada con ambas claves del servidor. Este mensaje no se cifra.

- Una vez que se ha enviado la clave de sesiĂłn, el cliente cifrarĂĄ todos los paquetes salientes y descifrarĂĄ todos los paquetes entrantes.

- Una vez que el servidor recibe la clave, y activa el cifrado, envĂa al cliente un mensaje indicando el ĂŠxito de la operaciĂłn.

- La

clave de equipo del servidor se recomienda que tenga 1024 bits, y la

clave del cliente, 768 bits. La clave mĂnima no puede ser menor de 512

bits.

El nombre de usuario:

- El cliente envĂa al servidor un mensaje indicando el nombre de usuario con el que se quiere conectar.

- El servidor valida que el usuario existe, si se necesita autentificaciĂłn y responde con un mensaje de ĂŠxito (no se necesita autentificar el usuario) o fallo (se necesita autentificaciĂłn, o el usuario no existe).

Si el usuario no existe, se devolverĂĄ fallo a todos los mensajes, excepto al mensaje de desconexiĂłn, al mensaje "ignore" y al mensaje "debug", pero seguirĂĄ escuchando al cliente, de modo que este no puede saber si el usuario existĂa o no.

Fase de autentificaciĂłn:

Si

no se acepta el login automĂĄticamente, el cliente pide al servidor

distintos mĂŠtodos de autentificaciĂłn de manera aleatoria tantas veces

como desee. Si la autentificaciĂłn es correcta se devolverĂĄ un mensaje

de ĂŠxito, y si falla, un mensaje de fallo.

AutentificaciĂłn por RHOSTS:

- El cliente envĂa un mensaje con el nombre del usuario cliente. El servidor verifica este nombre contra los ficheros "/etc/hosts.equiv" y ".rhosts" (sistemas UNIX). La conexiĂłn debe de venir desde un puerto privilegiado.

- Este tipo de verificaciĂłn no suele activarse puesto que puede sufrir diversos ataques.

AutentificaciĂłn por RHOSTS y RSA:

- El cliente no sĂłlo envĂa el nombre de usuario, sino tambiĂŠn su clave pĂşblica RSA. El servidor autentifica al cliente por el mĂŠtodo RHOSTS, y si se verifica, comprueba si conoce su clave pĂşblica, y si la enviada es la misma almacenada en el servidor.

- Si cualquiera de estos pasos no se cumple, se devolverĂĄ un mensaje de fallo.

- En caso contrario, se someterĂĄ al cliente a un desafĂo RSA con la clave pĂşblica del cliente. El cliente deberĂĄ descifrar un mensaje cifrado con su clave pĂşblica, utilizando su clave privada, y enviarĂĄ la respuesta al servidor, que verificarĂĄ si se ha conseguido pasar el desafĂo o no.

AutentificaciĂłn por RSA:

- En este caso, el cliente envĂa su clave pĂşblica, y si el servidor la admite, envĂa al cliente un desafĂo RSA.

- En el caso de que el cliente lo supere, se permitirĂĄ el acceso del mismo.

AutentificaciĂłn por password:

- El cliente envĂa al servidor el password del usuario, en texto plano (aunque lo normal serĂĄ que viaje cifrado).

- Si el password es correcto, se permitirĂĄ el acceso.

Una vez que el servidor ha admitido la conexiĂłn por parte del cliente, se negocian las opciones que van a utilizarse durante el intercambio de datos.

SesiĂłn interactiva e intercambio de datos:

- Durante una sesiĂłn interactiva, los datos de salida el proceso en ejecuciĂłn en el servidor se redireccionan a "stdout" o "stderr" en el cliente, y cualquier entrada disponible en "stdin" en el cliente se envĂa al programa en el servidor. El envĂo de datos es asĂncrono, y tanto el cliente como el servidor pueden enviar datos al mismo tiempo.

- Cuando la aplicaciĂłn termine de ejecutarse en el servidor, se enviarĂĄ un mensaje con el estado de finalizaciĂłn del programa, y se cerrarĂĄ la conexiĂłn.

- AdemĂĄs, de esto, la conexiĂłn puede ser cerrada en cualquier momento por cualquiera de los dos ordenadores.

2.2 SSH2

CaracterĂsticas del protocolo

Cada servidor deberĂa de tener una clave de equipo. Es posible tener varias, con distintos algoritmos, e incluso varios equipos pueden compartir la misma clave. Si un equipo tiene claves, al menos debe de tener una clave utilizando el algoritmo obligatorio (DSS).

La clave se utiliza para verificar que el cliente estĂĄ conectado al servidor correcto, para lo que el cliente debe conocer de antemano la clave pĂşblica del servidor. Pueden utilizarse dos modelos:

El cliente tiene una base de datos que asocia servidores con sus correspondientes claves pĂşblicas.

Las asociaciones vienen dadas por una autoridad de certificaciĂłn.

El protocolo permite que, la primera vez que el cliente se conecte con un servidor, no se compruebe su clave pĂşblica, con lo que esta primera vez no serĂa necesaria, pero esto hace que la conexiĂłn sea vulnerable, por lo que no se recomienda, aunque a veces es necesaria esta opciĂłn. Todas las implementaciones del protocolo deberĂan hacer todo lo posible por comprobar siempre esta clave.

AdemĂĄs, estĂĄ diseĂąado de manera que pueda resultar fĂĄcilmente extensible, aĂąadiendo nuevos algoritmos, protocolos, tipos de datos, etc.

Asimismo permite negociar el cifrado, la integridad, el intercambio de claves, la compresiĂłn, y los algoritmos y formatos de las claves pĂşblicas. Los algoritmos de cifrado, integridad, clave pĂşblica y compresiĂłn pueden ser diferentes en cada sentido de la conexiĂłn.

Consideraciones de seguridad:

- Los algoritmos de integridad, cifrado y clave pĂşblica utilizados son conocidos y ampliamente probados.

- Los algoritmos utilizan claves lo suficientemente largas como para resistir durante dĂŠcadas los mĂĄs fuertes ataques de criptoanĂĄlisis.

- Como los algoritmos se negocian, si uno se ve comprometido es posible negociar el uso de otro sin cambiar el protocolo.

Protocolo de transporte:

Este

protocolo proporciona cifrado fuerte, autentificaciĂłn del servidor y

protecciĂłn de la integridad de los datos. No autentifica al cliente,

sino que permite hacer esto en un protocolo superior.

El protocolo de transporte negocia el mĂŠtodo de intercambio de claves, el algoritmo de clave pĂşblica, el algoritmo de cifrado simĂŠtrico, el algoritmo de autentificaciĂłn de mensajes y el algoritmo de hash. En el mejor de los casos, se necesitaran dos intercambios de mensajes entre el cliente y el servidor para esta negociaciĂłn, y en el peor, tres.

Establecimiento de la conexiĂłn:

- El servidor generalmente escucha conexiones en el puerto 22 de TCP/IP.

- Cuando

se establece la conexiĂłn, ambos lados deben enviar un string de

identificaciĂłn con el formato: "SSH-versiĂłn_protocolo-versiĂłn_software

comentarios\r\n"

Formato de los paquetes:

Cada paquete tiene el siguiente formato:

1

2

3

4

TamaĂąo del paquete

TamaĂąo relleno

DATOS

(cont. DATOS)

Relleno aleatorio

MAC

*Nota: El tamaĂąo mĂnimo del paquete es 16 bytes, y el tamaĂąo mĂĄximo del paquete debe de poder enviar 32768 bytes de datos sin comprimir, con un tamaĂąo total del paquete de 35000 bytes. Las implementaciones deberĂan de soportar paquetes mayores para tareas especĂficas.

TamaĂąo del paquete, 4 bytes: el tamaĂąo del paquete sin incluir el campo MAC ni el propio campo tamaĂąo.

TamaĂąo del relleno, 1 byte: el tamaĂąo del relleno.

Datos, (tamaĂąo paquete - tamaĂąo relleno â 1) bytes: los datos Ăştiles del paquetes. Si la compresiĂłn estĂĄ activada, estĂĄ comprimido. Inicialmente, la compresiĂłn debe de estar desactivada ("NONE").

Relleno aleatorio, tamaĂąo del relleno bytes: relleno para que el tamaĂąo de todo el paquete, excepto el campo mac, tenga un tamaĂąo mĂşltiplo de 8, o el tamaĂąo del bloque de cifrado, lo que sea mayor. Tiene que tener, como mĂnimo, 4 bytes, y cĂłmo mĂĄximo 255.

MAC (message authentication code), n bytes: bytes para la autentificaciĂłn del mensaje.

CompresiĂłn y cifrado:

Si

se ha negociado la compresiĂłn, el campo de datos estarĂĄ comprimido

segĂşn el algoritmo negociado. El campo del tamaĂąo y la MAC se

calcularĂĄn segĂşn los datos comprimidos. El cifrado se realizarĂĄ tras la

compresiĂłn.

La compresiĂłn debe de poder negociarse independientemente para cada sentido de la transmisiĂłn.

Es obligatorio no soportar compresiĂłn, y opcional soportar compresiĂłn con el algoritmo "zlib".

El algoritmo de cifrado se negociarĂĄ durante el intercambio de claves. Los campos cifrados serĂĄn: tamaĂąo del paquete, tamaĂąo del relleno, datos y relleno, despuĂŠs de ser comprimidos si la compresiĂłn estĂĄ activa.

Los datos enviados en una direcciĂłn deberĂan de ser tratados como un flujo continuo de datos, y las claves de los algoritmos deberĂan tener, al menos 128 bits.

Los algoritmos pueden ser diferentes en cada direcciĂłn de la comunicaciĂłn.

El Ăşnico algoritmo requerido es el 3des-cbc, aunque pueden implementarse una gran cantidad de algoritmos opcionales.

Es tambiĂŠn posible especificar que el trĂĄfico no sea cifrado, con lo que se perderĂa la confidencialidad, por lo que no se recomienda.

Integridad de los datos:

En

cada paquete se introduce un cĂłdigo de autentificaciĂłn de mensaje (MAC)

calculado a partir de una clave compartida por el cliente y el

servidor, el nĂşmero de secuencia del paquete, y el contenido del mismo.

El algoritmo es independiente en cada sentido de la conexiĂłn.

El Ăşnico algoritmo que ha de implementarse de manera obligatoria es el algoritmo hmac-sha1.

MĂŠtodos de intercambio de claves:

El algoritmo requerido por toda implementaciĂłn es el algoritmo DSS, aunque pueden implementarse muchos mĂĄs.

El tipo de clave debe conocerse de antemano (por ejemplo, especificĂĄndolo en la negociaciĂłn del algoritmo). Por ello es denominada clave pĂşblica.

Intercambio de claves

Cada equipo envĂa una lista de los algoritmos que soporta. Cada una de las partes tiene un algoritmo preferido para cada una de las categorĂas, y se presupone que la mayorĂa de las implementaciones van a usar siempre el mismo algoritmo preferido. Cada parte puede suponer quĂŠ algoritmo estĂĄ utilizando el otro equipo, y puede enviar un paquete de intercambio de claves segĂşn ese algoritmo si corresponde con el algoritmo predefinido.

Esta suposiciĂłn es incorrecta si:

- El algoritmo de intercambio y/o el algoritmo de clave de equipo se presuponen de manera incorrecta (el algoritmo predefinido es distinto en el cliente y en el servidor)

- No pueden ponerse de acuerdo en cualquiera de los otros algoritmos

En caso contrario, la suposiciĂłn se considera correcta, y el primer paquete enviado debe de ser gestionado como el primer paquete de intercambio de claves.

De todos modos, si la suposiciĂłn es incorrecta, y se ha enviado algĂşn paquete de intercambio de claves, estos paquetes serĂĄn ignorados, y el lado implicado deberĂĄ de enviar un paquete de inicio correcto.

La autentificaciĂłn del servidor en el intercambio de claves puede ir implĂcita.

Tras un intercambio de claves con autentificaciĂłn implĂcita, el cliente debe esperar una respuesta a su peticiĂłn de servicio antes de enviar mĂĄs datos.

NegociaciĂłn de algoritmos

El intercambio de claves comienza con un paquete enviado por ambas partes con la siguiente informaciĂłn:

CĂłdigo de comando: 1 byte.

cookie: 16 bytes.

Algoritmos de intercambio de claves: string.

Algoritmos de clave de servidor: string.

Algoritmos de cifrado cliente/servidor: string.

Algoritmos de cifrado servidor/cliente: string.

Algoritmos de compresiĂłn cliente/servidor: string.

Algoritmos de compresiĂłn servidor/cliente: string.

Algoritmos de mac cliente/servidor: string.

Algoritmos de mac servidor/cliente: string.

Lenguajes cliente/servidor: string.

Lenguajes servidor/cliente: string.

Aiguiente paquete es el primero de intercambio de claves: boolean.

Reservado para extensiones: Entero (32 bits).

El primer algoritmo de cada lista debe de ser el preferido por la parte (el que se presupondrĂĄ), y ninguna lista de algoritmos puede ser vacĂa.

Si ambas partes tienen el mismo algoritmo de intercambio de clave, se utilizarĂĄ ese algoritmo. En caso contrario, se seguirĂĄ el siguiente algoritmo, iterando sobre los algoritmos soportados por el cliente. Se elegirĂĄ el primero que cimpla las siguientes condiciones:

- EstĂŠ soportado por el servidor.

- Si necesita cifrado, hay un algoritmo de cifrado de clave de host (clave del equipo servidor) en el servidor que tambiĂŠn estĂĄ soportada en el cliente.

- Si necesita una clave del equipo servidor con firma, este algoritmo de firma existe en el servidor, y en el cliente.

- Si ningĂşn algoritmo satisface estas condiciones, ambos lados deben desconectarse.

Tras el envĂo de este paquete, se produce el intercambio de claves segĂşn el algoritmo escogido.

CompresiĂłn y cifrado:

Si

se ha negociado la compresiĂłn, el campo de datos estarĂĄ comprimido

segĂşn el algoritmo negociado. El campo del tamaĂąo y la MAC se

calcularĂĄn segĂşn los datos comprimidos. El cifrado se realizarĂĄ tras la

compresiĂłn.

La compresiĂłn debe de poder negociarse independientemente para cada sentido de la transmisiĂłn.

Es obligatorio no soportar compresiĂłn, y opcional soportar compresiĂłn con el algoritmo "zlib".

El algoritmo de cifrado se negociarĂĄ durante el intercambio de claves. Los campos cifrados serĂĄn: tamaĂąo del paquete, tamaĂąo del relleno, datos y relleno, despuĂŠs de ser comprimidos si la compresiĂłn estĂĄ activa.

Los datos enviados en una direcciĂłn deberĂan de ser tratados como un flujo continuo de datos, y las claves de los algoritmos deberĂan tener, al menos 128 bits.

Los algoritmos pueden ser diferentes en cada direcciĂłn de la comunicaciĂłn.

El Ăşnico algoritmo requerido es el 3des-cbc, aunque pueden implementarse una gran cantidad de algoritmos opcionales.

Es tambiĂŠn posible especificar que el trĂĄfico no sea cifrado, con lo que se perderĂa la confidencialidad, por lo que no se recomienda.

Integridad de los datos:

En

cada paquete se introduce un cĂłdigo de autentificaciĂłn de mensaje (MAC)

calculado a partir de una clave compartida por el cliente y el

servidor, el nĂşmero de secuencia del paquete, y el contenido del mismo.

El algoritmo es independiente en cada sentido de la conexiĂłn.

El Ăşnico algoritmo que ha de implementarse de manera obligatoria es el algoritmo hmac-sha1.

Este intercambio produce dos valores: una clave secreta K, y un valor de intercambio H. El valor H del primer intercambio de claves es tambiĂŠn el identificativo de sesiĂłn, y se genera a partir de una funciĂłn de HASH.

El intercambio de claves termina con el envĂo de un comando SSH_MSG_NEWKEYS. Este mensaje se envĂa utilizando las claves y algoritmos que se utilizaban hasta ese momento, y tras su envĂo, todos los demĂĄs paquetes que se envĂen lo harĂĄn con estas nuevas claves y algoritmos.

Cuando este mensaje se recibe, los nuevos algoritmos y claves deberĂĄn utilizarse para recibir.

Tras el intercambio de claves, este es el Ăşnico paquete vĂĄlido, junto con la orden de desconexiĂłn, el paquete "ignore" y el paquete "debug", para que ambos equipos confirmen que todo ha ido bien.

En el caso del intercambio de claves Diffie-Hellman, se calcula una clave secreta, compartida por ambos equipos, que no puede determinarse sino es por colaboraciĂłn de ambos. El intercambio de claves se combina con una firma utilizando la clave del host del servidor para autentificar a ĂŠste.

Si se recibe un mensaje de intercambio claves (y no se estĂĄ realizando ya uno), ambas partes vuelven a negociar la clave.

Este intercambio se realiza utilizando el cifrado activo en ese momento. Los mĂŠtodos de cifrado, compresiĂłn y MAC no se cambian hasta que termine la negociaciĂłn, y se procesa de manera idĂŠntica al intercambio inicial (excepto que el identificativo de sesiĂłn no cambia).

Se recomienda cambiar las claves despuĂŠs de la transferencia de un gigabyte, o una hora de conexiĂłn.

Tras el intercambio se puede continuar enviado datos.

PeticiĂłn de servicio:

Tras el intercambio inicial de claves, el cliente solicita un servicio, identificado por un nombre. Los servicios inicialmente implementados son el de autentificaciĂłn y el de peticiĂłn de conexiĂłn.

Si el servidor no acepta la peticiĂłn, deberĂĄ desconectarse, y si lo acepta, deberĂĄ notificarlo al cliente.

El servicio puede tener acceso al identificador de sesiĂłn generado en el intercambio de claves.

Protocolo de autentificaciĂłn

El protocolo de autentificaciĂłn SSH es un protocolo de autentificaciĂłn de propĂłsito general que trabaja sobre el protocolo de la capa de transporte SSH. Presupone que los protocolos inferiores proporcionan integridad y confidencialidad de los datos.

Este protocolo recibe el identificador de sesiĂłn generado por el protocolo inferior. Este identificador de sesiĂłn es Ăşnico para la misma, y adecuado para realizar firmas, de modo que pueda probarse la posesiĂłn de una clave privada.

TambiĂŠn necesita conocer si el protocolo inferior realmente proporciona confidencialidad.

El servidor dirige la autentificaciĂłn diciendo al cliente los mĂŠtodos soportados. El cliente puede elegir cualquiera de ellos e ir probando en cualquier orden. De este modo el servidor tiene el control, pero cliente la suficiente flexibilidad para resultar cĂłmo para el usuario.

Todas las peticiones de autentificaciĂłn deben de tener el siguiente formato:

- CĂłdigo de comando (SSH_MSG_USERAUTH_REQUEST): 1 byte.

- Nombre de usuario: string.

- Nombre del servicio: string.

- MĂŠtodo de autentificaciĂłn: string.

- Datos dependientes del mĂŠtodo: binario.

Si el usuario no existe, el servidor puede desconectarse, o enviar un listado incorrecto de mĂŠtodos de autentificaciĂłn, pero nunca aceptar ninguno.

El resto de mensajes dependerĂĄn del mĂŠtodo de autentificaciĂłn escogido, que puede ser cambiado por el cliente en cualquier momento, con lo que el servidor deberĂĄ abandonar el proceso anterior, comenzar el nuevo.

Si el servidor rechaza la peticiĂłn, enviarĂĄ un mensaje de fallo con los mĂŠtodos de autentificaciĂłn portados. En caso de que la autentificaciĂłn se acepte, se enviarĂĄ un mensaje indicĂĄndolo.

Si la autentificaciĂłn consta de varios pasos, se responderĂĄ a cada paso individual con un mensaje de fallo, que contendrĂĄ un campo ĂŠxito parcial a verdadero. El mensaje de aceptaciĂłn sĂłlo se enviarĂĄ al final de todo el proceso.

Cualquier mensaje que no sea de autentificaciĂłn enviado por el cliente una vez se haya aceptado su peticiĂłn, deberĂĄ pasarse al servicio activo sobre este protocolo.

En ciertas jurisdicciones, puede ser necesario enviar un mensaje de aviso al comenzar la sesiĂłn para obtener asistencia legal. Este protocolo permite al servidor enviar un mensaje (como el mostrado en sistemas UNIX) al cliente, para que este lo muestre, tras cualquier autentificaciĂłn que se halla llevado a cabo con ĂŠxito.

MĂŠtodo de autentificaciĂłn por clave pĂşblica:

Es el Ăşnico mĂŠtodo requerido en todas las implementaciones.

Con ĂŠste mĂŠtodo, la autentificaciĂłn se prueba si se posee una clave privada. Se envĂa una firma creada con la clave privada del usuario. El servidor comprueba que la clave es vĂĄlida para el usuario, y que la firma tambiĂŠn es vĂĄlida. Si ambas condiciones se cumplen, la peticiĂłn se acepta. En caso contrario, se rechaza.

- El cliente envĂa al servidor la peticiĂłn de autentificaciĂłn con su clave pĂşblica.

- Si el servidor no acepta el mĂŠtodo, envĂa un mensaje de fallo. En caso contrario, envĂa un mensaje de aceptaciĂłn del mĂŠtodo pedido.

- Si se acepta, el cliente enviarĂĄ un nuevo paquete de peticiĂłn de autentificaciĂłn de clave pĂşblica, pero incluyendo una firma creada con su clave privada, que firma todos los demĂĄs campos del mensaje, incluyendo el identificativo de sesiĂłn como campo firmado.

- Cuando

el servidor recibe este mensaje, comprueba que la clave proporcionada

es correcta, y si lo es, comprueba tambiĂŠn la firma. El servidor

entonces responderĂĄ con un mensaje de ĂŠxito o fallo.

MĂŠtodo de autentificaciĂłn por password:

El cliente envĂa un mensaje de autentificaciĂłn con su password, con el formato siguiente:

- SSH_MSG_USERAUTH_REQUEST: 1 byte.

- User name: string.

- Service: string.

- "Password": string.

- FALSE: boolean.

- plaintext password: string.

Generalmente, el servidor responderĂĄ con ĂŠxito o fallo, pero en el caso de que el password haya caducado, enviarĂĄ el siguiente mensaje:

- SSH_MSG_USERAUTH_PASSWD_CHANGEREQ: byte.

- Prompt: string .

- Language tag: string.

En este caso, el cliente puede continuar con un mĂŠtodo de autentificaciĂłn diferente, o pedir un nuevo password al usuario y volver a intentarlo, con el siguiente mensaje:

- SSH_MSG_USERAUTH_REQUEST: byte.

- User name: string.

- Service: string.

- "password": string.

- TRUE: boolean.

- plaintext old password: string.

- plaintext new password: string.

El servidor puede responder con un mensaje de ĂŠxito, fallo, o una nueva peticiĂłn de cambio de clave, en el caso de que considere que el nuevo password no es vĂĄlido.

AutentificaciĂłn basada en la mĂĄquina cliente:

Es un mĂŠtodo de autentificaciĂłn similar al "rhosts" o "hosts.equiv", pero mĂĄs riguroso.

El mĂŠtodo funciona del siguiente modo: el cliente envĂa una peticiĂłn de autentificaciĂłn, firmada con su clave privada de equipo, que el servidor comprueba con la clave pĂşblica del mismo. Una vez que se ha establecido la identidad el equipo cliente, la autorizaciĂłn se realiza basĂĄndose en el nombre de usuario y el nombre de la mĂĄquina.

La firma incluye todos los campos del paquete de peticiĂłn de autentificaciĂłn, y el identificativo de sesiĂłn.

El servidor verificarĂĄ que la clave pĂşblica pertenece al equipo indicado, que el usuario en ese equipo tiene permiso de conexiĂłn, y que la firma es vĂĄlida para esa clave.

Protocolo de conexiĂłn

El protocolo de conexiĂłn SSH estĂĄ diseĂąado para funcionar sobre los protocolos de transporte y autentificaciĂłn de usuario SSH. Proporciona sesiones de conexiĂłn interactivas, ejecuciĂłn remota de comandos, redirecciĂłn de conexiones TCP/IP y redirecciĂłn de conexiones X11.

Existen peticiones que afectan al estado del equipo remoto de manera "global", independientemente de cualquier canal. Un ejemplo serĂa comenzar la redirecciĂłn de un determinado puerto TCP/IP.

El destinatario responderĂĄ a estas peticiones con un mensaje de ĂŠxito o fallo, y se indica en la peticiĂłn que se espera una respuesta.

Canales: Cualquier parte de la conexiĂłn puede abrir un canal, y los distintos canales se multiplexan sobre una sola conexiĂłn. Los

canales se identifican con un nĂşmero en cada extremo, que puede ser

distinto en cada parte. Cualquier mensaje perteneciente a un canal,

incluye el nĂşmero de canal en el extremo opuesto. Los

canales tienen control de flujo, y no se envĂan datos al canal hasta

que se reciba un mensaje diciendo que existe espacio en la ventana de

recepciĂłn. Cuando

cualquier parte quiere abrir un nuevo canal, reserva un nĂşmero local

para el mismo, y envĂa un mensaje al otro extremo, que incluye el

nĂşmero local, el tipo de canal que quiere abrir y el tamaĂąo inicial de

la ventana. El extremo remoto decide si puede abrir el canal, y

responde con un mensaje de confirmaciĂłn, que contiene el nĂşmero que

usarĂĄ ĂŠl para el canal, y el tamaĂąo de la ventana, o bien con un

mensaje de fallo, que contiene el motivo del fallo (un cĂłdigo, y un

mensaje). El tamaĂąo de la ventana indica cuĂĄntos bytes puede enviar el otro lado antes de recibir un mensaje de ajuste de ventana. Tras recibir un mensaje de ajuste de ventana, el receptor del mismo podrĂĄ enviar mĂĄs datos, segĂşn el nuevo tamaĂąo de la misma. La transferencia de datos se realiza con paquetes con el siguiente formato: El

mĂĄximo tamaĂąo es el actual tamaĂąo de la ventana de transmisiĂłn, y el

tamaĂąo de ĂŠsta se decrementarĂĄ en el tamaĂąo de los datos enviados. En ciertos tipos de canales, ademĂĄs, se puede enviar un cĂłdigo que indica el tipo de datos que se estĂĄn enviando: Cuando una parte no va a enviar mĂĄs datos por un canal, deberĂa enviar un mensaje de fin de datos con la siguiente estructura: Tras este mensaje, el canal continĂşa abierto, y se pueden enviar datos desde el otro extremo. Cuando cualquier extremo de la conexiĂłn quiere cerrar el canal, manda un mensaje de cierre: Al recibir este mensaje, el otro extremo debe devolver un mensaje de cierre, a no ser que lo hubiera enviado antes. Muchos

canales tienen extensiones propias. Un ejemplo puede ser solicitar un

pty (pseudo terminal) para una sesiĂłn interactiva. En ese caso, se

enviarĂĄ un comando de peticiĂłn que serĂĄ propio del canal. Si no se espera peticiĂłn, no se enviarĂĄ. En caso contrario, se enviarĂĄ un mensaje de ĂŠxito o fallo de la peticiĂłn.

Sesiones interactivas:

Una

sesiĂłn es una ejecuciĂłn remota de un programa. El programa puede ser

una consola, una aplicaciĂłn, un comando del sistema o un subsistema.

Puede tener o no una terminal y puede requerir redirecciĂłn de trafico

sobre X11. AdemĂĄs, mĂşltiples sesiones pueden estar activas a la vez. Para

realizar todas estas operaciones, se enviarĂĄn diferentes tipos de

mensajes para apertura de canales y solicitud de opciones en los

mismos, que no se describen aquĂ por no extender aĂşn mas esta

ampliaciĂłn.

SSH Tectia - http://www.ssh.com - Servidor y cliente SSH comercial. Versiones para muchĂsimos sistemas operativos, tanto Windows como UNIX. OpenSSH - http://www.openssh.com - ImplementaciĂłn SSH (servidor, cliente y utilidades) gratuita y para sistemas UNIX-like. EstĂĄ desarrollado por OpenBSD. ossh - ftp://ftp.pdc.kth.se/pub/krypto/ossh/

- ImplementaciĂłn gratuita del protocolo SSH (servidor y cliente) para

sistemas UNIX-like. Dispone de compresiĂłn de datos (incluye los datos

de las X) y alta seguridad. Dropbear SSH - http://matt.ucc.asn.au/dropbear/dropbear.html

- ImplementaciĂłn del protocolo SSH (servidor y cliente) para sistemas

UNIX-like. Hace hincapiĂŠ en el consumo mĂnimo de recursos, para

servidores limitados o con alta carga. ?MindTerm - http://www.appgate.com/products/80_MindTerm/ - Cliente JAVA para SSH. Deb ido a estar hecho en java es altamente portable. PuTTY - http://www.chiark.greenend.org.uk/~sgtatham/putty/

- Cliente grĂĄfico SSH, Telnet, rlogin... Muy popular debido a su

simplicidad y que no necesita instalarse, es un Ăşnico EXE. En la

versiĂłn en desarrollo tiene soporte para terminales en el puerto sĂŠrie.

Dispone de versiĂłn Windows y UNIX-like (requiere X). Unas opciones comunes de configuraciĂłn del servidor SSH son: ?PermitRootLogin [yes/no]: Permite entrar al usuario root (administrador) de manera remota. RSAAuthentication [yes/no]:

Permite usar la identificaciĂłn RSA para autentificar los

usuarios/servidores remotos y asĂ no tener que escribir las

contraseĂąas. ?PubkeyAuthentication [yes/no]:

Permite usar la identificaciĂłn por clave pĂşblica para autentificar los

usuarios/servidores remotos y asĂ no tener que escribir las

contraseĂąas. ?RhostsAuthentication [yes/no]:

Es un mĂŠtodo de identificaciĂłn basado en la combinaciĂłn del mĂŠtodo

rhosts o hosts.equiv combinado con autentificaciĂłn basada en RSA. hostsRSAAuthentication [yes/no]: Es un mĂŠtodo de identificaciĂłn basado en autentificaciĂłn mediante RSA. ?HostbasedAuthentication [yes/no]: Es un mĂŠtodo de identificaciĂłn basado en la llave pĂşblica del host. ?X11Forwarding [yes/no]: Permite hacer un tĂşnel para forwaddear las X y poder ejecutar aplicaciones X en el servidor mientras vemos las ventanas en la mĂĄquina local. Un

usuario tambiĂŠn puede crear un par de llaves que le faciliten su

autentificaciĂłn al emplear ssh o scp. Estos programas por defecto piden

clave al usuario que se conecte a un servidor SSH. Si un usuario genera

sus llaves pĂşblica y privada, puede saltarse esta autentificaciĂłn pues

se harĂĄ de forma automĂĄtica con las llaves. Para lograrlo su llave

pĂşblica debe estar en el servidor al cual se conecta (en

~/.ssh/authorized_keys) y su llave privada en el ordenador loca

(normalmente en ~/.ssh/id_dsa). La generaciĂłn de llaves puede hacerse con: que

por defecto dejarĂĄ su llave pĂşblica en ~/.ssh/id_dsa.pub y su llave

privada en ~/.ssh/id_dsa (que ademĂĄs quedarĂĄ protegida por una palabra

clave que usted especifica). Como el nombre lo indica la llave privada

no debe compartirla, por el contrario la llave pĂşblica puede

transmitirla y puede ser vista por cualquiera. En

el computador en el que desee conectarse, agregue en el archivo

~/.ssh/authorized_keys (o ~/.ssh/authorized_keys2 si usa DSA y una

versiĂłn de OpenSSH anterior a la 3.1), su llave pĂşblica.

ConexiĂłn SSH habitual: SSH sin cifrado: El comando scp permite copiar ficheros de manera segura entre dos ordenadores: De local a remoto: Para mantener los mismos atributos del fichero serĂĄ necesario utilizar la opciĂłn -p, para usar compresiĂłn en el envĂo -C y para moverlos en lugar de copiarlos existe la opciĂłn -u. En sentido inverso: scp se puede usar con la mayorĂa de parĂĄmetros del comando cp de unix, como podrĂa ser la opciĂłn -r para copiar recursivamente. El

comando sftp permite realizar transacciones ftp de manera segura,

cifrando tanto la conexiĂłn de datos como la conexiĂłn de control. Para

ello el servidor remoto tiene que estar ejecutando el daemon sshd2. Si queremos utilizar el puerto 10110 para crear una conexiĂłn segura al puerto 110 de una mĂĄquina remota usando las tĂŠcnicas de tunneling y port-forwarding haremos: Un ejemplo de ssh se pude ver en http://www.naguissa.com/sshapplet.php

(necesita java), que permite conectarse, por ejemplo, a la sala de

ordenadores de TD con nuestro usuario y password (servidor:

ccd-dc0.uab.es ).

Ya

sabĂamos del uso de SSH como shell remota segura, pues la habĂamos

utilizado como acceso remoto a las estaciones de trabajo de las aulas

de prĂĄctica, pero es posible que muchos no nos hayamos dado cuenta que

lo usamos tambiĂŠn en otros contextos, como son las conexiones a las workstations SUN de la universidad, usando la tĂŠcnica de X-forwadding a travĂŠs de un tunel SSH; o algunas coexiones a servidores de correo electrĂłnico, que estĂĄn cifradas a travĂŠs de un port-forwadding

usando un tĂşnel SSH. Y quĂŠ decir de la utilidad sftp de la sala de

ordenadores que nos ermite administrar los archivos de nuestra mĂĄquina

remota. Ăsto

nos demuestra la grandĂsima facilidad de uso que tiene SSH, que unido a

su grandĂsima seguridad (mayor en SSH1) y el hecho de que sea un

protocolo rĂĄpido (poco overhead, mas rĂĄpido SSH1 que SSH2) y el hecho

de que SSH2 sea libre han ayudado a que se popularice, sobretodo en

entornos UNIX-like, donde tiene mas experiĂŠncia, y para conectarse

desde clientes, ya sean windows o UNIX, desde cualquier entorno, por

poco fiable que sea, como un cibercafĂŠ. Realmente

creo que se tendrĂan que potenciar las posibilidades de los tĂşneles

SSH, que harĂan que todas las comunicaciones fuesen seguras y no habrĂa

problemas de sniffing ni hacking. Como cosas en contra podrĂamos citar el liero overhead

que genera, que es mĂnimo, la molĂŠstia del intercambio de claves y los

problemas con direciones dinĂĄmicas. El resto de problemas ya se

arreglaron con la versiĂłn 2.

http://es.wikipedia.org/wiki/Secure_Shell

2.3 Distribuciones

Para

instalar un servidor OpenSSH, que le permita conectarse a su sistema de

forma segura, instale el paquete ssh preferiblemente tomando la versiĂłn

mĂĄs reciente.

ssh-keygen -t dsa

3. Ejemplo prĂĄctico de su utilidad

ssh -o ordenador.remoto.org

ssh -o cipher=none ordenador.remoto.org

scp dir/local/fichero usuario@host:/directorio/destino

scp usuario@host:/directorio/origen/fichero dir/local

sftp servidor_remoto usuario

ssh -P -L 10110:popmail.correo.net:110

4. Conclusiones

5. Fuentes

http://www.ietf.org/internet-drafts/draft-ietf-secsh-architecture-13.txt

http://rcfile.org/ssh/

http://www.akadia.com/services/ssh_scp_without_password.html

http://packages.gentoo.org/search/?sstring=ssh

http://www.ssh.com/

http://www.openssh.com/

ftp://ftp.pdc.kth.se/pub/krypto/ossh/

http://matt.ucc.asn.au/dropbear/dropbear.html

http://www.appgate.com/products/80_MindTerm/

http://www.chiark.greenend.org.uk/~sgtatham/putty/

http://130.206.100.150/docs/articulo.ssh.html

http://www.ayahuasca.net/ssh

http://www.snailbook.com/docs/protocol-1.5.txt

http://www.snailbook.com/docs/architecture.txt

http://www.snailbook.com/docs/transport.txt

http://www.snailbook.com/docs/userauth.txt

http://www.snailbook.com/docs/connection.txt

TransmissiĂł de Dades

TransmissiĂł de Dades