Token Ring

Token Ring 4.1 Introducció

4.2 Ethernet – CSMA/CD

4.2.1 Introducció

4.2.2 CSMA/CD

4.2.3 Format de la trama

4.2.4 Categories de cables de la xarxa

4.2.5 IEEE 802.3 a 10Mbps

4.2.6 Ethernet Commutada

4.2.7 Fast Ethernet

4.2.8 Gigabit Ethernet

4.2.9 10 Gigabit Ethernet

Token Ring

4.4 Interconnexió de LANs

4.5 LANs sense fils

4.5.1 Introducció

4.5.2 Aplicacions

4.5.3 Requeriments

4.5.4 Tecnologies

4.5.5 IEEE 802.11

4.5.6 PAN (Personal Area Network)

4.5.7 Bluetooth

4.5.8 802.11 versus Bluetooth

4.5.9 Xarxes domèstiques

(19/01) ()

Les xarxes locals consten d'una serie de característiques:

• Modularitat

Imágen «foto1.jpg» no disponible

Es poden distingur 4 tipus de xarxes:

Imágen «san.jpg» no disponible

Bàsicament s'utilitzen protocols definits per l'IEEE (IE-cube, IE³) i els estàndards 802.

-Mecanisme centralitzat, un node o servidor decideix per tots.

-Mecanisme distribuït, cada node decideix quan.

-Mecanisme síncron, la capacitat es assignada s'utilitzi o no.

-Mecanisme asíncron, la capacitat ve donada en funció de la demanda:

-RR,

Round Robin, Rotació Circular: Es pasa el torn de manera circular.

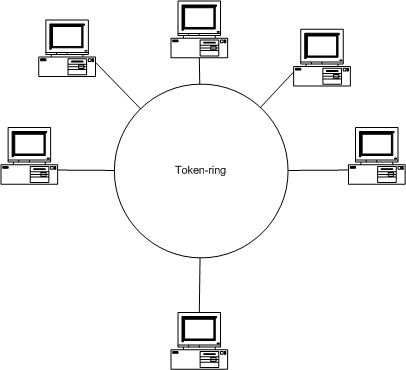

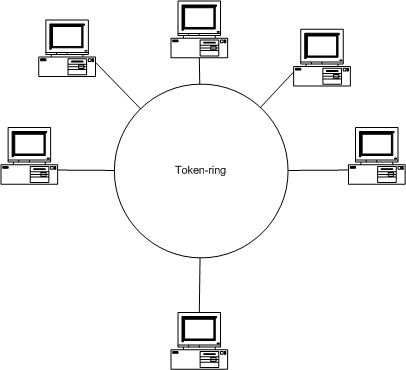

S'utilitzen tokens per distribuïr el torn. Un exemple es Token Ring.

-Reserva. S'utilizen mètodes de reserva/concessió.

-Contenció

o competició. Cada node espera que el canal estigui lliure per

transmetre ell. Les xarxes wifi son un exemple d'aquest sistema.

Ethernet es una xarxa amb mecanisme distribuït, asíncron i amb sistema de contenció.

Una trama al cable es transmet com:

|

Capçalera enllaç |

Capçalera xarxa |

capçalera transport |

#DATA# |

Trailer MAC |

|

@MAC (DMAC+SMAC) + SAP (DSAP+SSAP) |

capçalera xarxa |

capçalera transport |

#DATA# |

CRC |

Bus topology: A network topology in which all nodes, i.e., stations, are connected together by a single bus.

Fully connected topology: A network topology in which there is a direct path (branch) between any two nodes. Note: In a fully connected network with n nodes, there are n(n-1)/2 direct paths, i.e., branches. Synonym fully connected mesh network.

Hybrid topology: A combination of any two or more network topologies. Note 1: Instances can occur where two basic network topologies, when connected together, can still retain the basic network character, and therefore not be a hybrid network. For example, a tree network connected to a tree network is still a tree network. Therefore, a hybrid network accrues only when two basic networks are connected and the resulting network topology fails to meet one of the basic topology definitions. For example, two star networks connected together exhibit hybrid network topologies. Note 2: A hybrid topology always accrues when two different basic network topologies are connected.

Linear topology: See bus topology.

Mesh topology: A network topology in which there are at least two nodes with two or more paths between them.

Ring topology: A network topology in which every node has exactly two branches connected to it.

Star topology: A network topology in which peripheral nodes are connected to a central node, which rebroadcasts all transmissions received from any peripheral node to all peripheral nodes on the network, including the originating node. Note 1: All peripheral nodes may thus communicate with all others by transmitting to, and receiving from, the central node only. Note 2: The failure of a transmission line, i.e., channel, linking any peripheral node to the central node will result in the isolation of that peripheral node from all others. Note 3: If the star central node is passive, the originating node must be able to tolerate the reception of an echo of its own transmission, delayed by the two-way transmission time, i.e., to and from the central node, plus any delay generated in the central node. An active star network has an active central node that usually has the means to prevent echo-related problems.

Tree topology: A network topology that, from a purely topologic viewpoint, resembles an interconnection of star networks in that individual peripheral nodes are required to transmit to and receive from one other node only, toward a central node, and are not required to act as repeaters or regenerators. Note 1: The function of the central node may be distributed. Note 2: As in the conventional star network, individual nodes may thus still be isolated from the network by a single-point failure of a transmission path to the node. Note 3: A single-point failure of a transmission path within a distributed node will result in partitioning two or more stations from the rest of the network.

Imágen «nettopoc.gif» no disponible

Es el temps per enviar la trama mínima:

10Mbps -> 0,1 micro.s/bit

Per detectar les colissions m'interessa que que 2*Tp <= 51.2 micro.s (Tp = temps de propagació).

Vcable = 2/3 C = 2/3 * 3·108 = 2*108

l <= 5.120 m.

Fuentes: Clase y http://www.its.bldrdoc.gov/projects/devglossary/_network_topology.html (/ DanielMartín)

(10/01) (DavidSánchez)

Imágen «dibujo.jpg» no disponible

Ethernet:

És un protocol d'enllaç el qual proporciona una interficie

unificadament amb la xarxa, amb la qual cosa fa factible que el sistema

operatiu trasmeti i rebi varis protocols de nivell de xarxa

simultaniament. Aques protocol no es fiable ni orientat a connexió.

Els components d'una ehternet són els següents:

El grup de Directives del nivell físic, que són els tipus de cables, les limitacions del cablatge i els mètodes de senyalització.

CSMA/CD

Fent

una mica d'historia direm que el desenvolupament inicial va ser durant

els anys 1970 per Xerox creant la base per a l'especificació de

l'estandar IEEE 802.3 en el 1985.

CSMA/CD significa en anglès Carrier Sense Multiple Access with Collision Detection que és un tipus d'accès múltiple amb detecció de la senyal portadora i de col.lisions.

Els precursors del CSMA/CD són els anomentats sistemes de contenció o d'accès aleatori. Dos tipus de sistemes:

ALOHA:

Són un tipus de xarxes de radio la trasmisió de la informació es

realitza mitjançant paquets (Packet Radio). Aquest sistema actua en la

trasmisió si hi ha una confirmació. Si no es dona el cas el que fa es

retrasmetre. Amb aquest sistema, el màxim d'ús del canal d'inforamció

es del 18%.

Slotted ALOHA:

Aquest sistema el componen unes ranures uniformes de trasmisió de

trames. Com que han de ser uniformes implica l'existencia (la

necessitat) d'un rellotge central, així es crea el sincronisme que

caracteritza al sistema. Pel que fa l'ús del canal el màxim es d'un 37%.

(11/01)

El

que fa el CSMA es escoltar el medi abans de la trasmisió. Si el medi

està ocupat, s'espera per trasmetre, si pel contrari està lliure

trasmet la informació.

Si després d'haber trasmés la informació no rep cap resposta (cap ACK) el que farà és una retrasmisió de la informació enviada.

Quan

es produeix una col.lisió el que succeeix es que dues estacions

trasmeten alhora, això es detectable degut a que les estacions

continuen escoltant e, medi durant la trasmisió. Això provoca, que el

receptor no rebi al trama, que l'emisor no rebi la resposta i per

consecuencia es torni a intentar enviar la trama (retrasmisió).

Per detectar una col.lisió ens hem de fixar en el bus en banda base i la topologia en estrella.

En el bus de banda base, en una colisió, el nivell del voltatge es

superior al d'una altra trasmisió simple, es a dir, sense col.lisió.

Això pot ocasionar problemes amb la distancia, ja que el senyal

s'atenua amb la distancia. Per solucionar aquest inconvenient es limita

la longitud del cable. Amb la toplogia en estrella (parell trenat i

concentradors), quan existeix colisió, es a dir, es detecta activitat

en més d'una entrada de les estacions que formen la xarxa, s'utilitza

un senyal especial trasmès a totes les estacions.

Imágen «CSMACD.jpg» no disponible

Quan succeeix una col.lisió aquesta ocupa tot el medi durant la trasmisió. Si es detecta, es trasmet un jam,

es a dir, un senyal d'avís curt per garantir que totes les estacions

constaten la col.lisió, s'aborta las trasmisió de la trama i s'espera

un interval de temps (exponencial binari) aleatori abans de tornar a

trasmetre, es a dir, a retrasmetre la informació.

Format de la trama

Imágen «trama.jpg» no disponible El

format de la trama segueix la norma IEEE 802.3; la mida mínima de la

trama és de 64 bytes (512 bits)i la màxima és de 1518 bytes, 7 Bytes

per a la capcelera (preàmbul), 1 per a el delimitador de l'inici del

frame, 6 tan per a la direcció de la font com del receptor, 2 per

indicar la longitud de la trama, entre 46 y 1500 bytes per a les dades

i 4 més per a una secuencia de chequeig de la trama.

Categories de cables de la xarxa

Cat1 i Cat2:

Són cables de 1 Mbit/s utilitzats per a transferir veu i dades a

velocitat baixa. Per al Cat1 trasmetrà a 1 Mbps i per a Cat2 a 4 Mbps.

Cat3: Format per 4 cables UTP (Unshielded Twisted Pair) amb una trasmisió de dades fiable fins a 10 Mbit/s.

Cat4:

Aquest tipus de cable esta format per 4 cables UTP, el data rate es de

16 Mbps (20Mbit/s). Estan utilitzats e diferents tipus de xarxes encara

que aaquest està desfasat, ja que "ha deixat el lloc" a Cat5.

Cat5: És un cable de també de 4 UTP's i es caracteritza per l'ús que se li dona en les ethernets de 100 Mbit/s.

El

Cat5e és una versió milorada del Cat5 ja que són utilitzables per a

1000base-T (gigabit) o a enllaços 100base-T de llarga distancia, 350m,

en constrast als 100m del cable Cat5.

Cat6:

Són 4 parells de cables trenats, els quals proporcionen una

trasferencia de dades sense perdua de fins a 220m. Aquest cable es

adeqüat per a l'uns en ethernets 100base-T de fins a 100 metres.

Cat7: Format per 4 parells de cables de cobre amb apantallament cada parell i també tot el cable.Aquest cable es útil per a ultra fast ethernet

i altres tecnologies per a la connexió entre estacions.Hauria de

permetre 10-Gigabits Ethernet (10Gbase-T) però cal un conector RJ-45

redisenyat (GG45). Aquest cable resisteix freqüències de fins a 1200Mhz.

(12/01)

IEEE 802.3 a 10 Mbps

10Base5 (10 Mbps, 500 metres):

Imágen «10base5.jpg» no disponible

El cable es coaxial gruixut o thickwire, és el més vell. Impedància: 50

O; doble apantallament. Fins a 500 metres, 100 estacions per segment.

Connexions mitjançant “vampir” (vampire tap), punxant el cable sense

necessitat de tallar-lo. Es connecta un transceiver

(transmitter-receiver) que s’endolla a l’estació mitjançant un cable

drop que ha de medir com a màxim 50m amb conerctors DB15.Imágen «10Base5Repe.jpg» no disponible

Per

ampliar aquesta distància el que es fa es conectar com a màxim 4

repetidors de la forma en que es reflexa en la imatge anterior.

10Base2 (10 Mbps, 200 metres):

Imágen «10base2.jpg» no disponible

Coaxial fi, thinwire o cheapernet. 50 O, apantallament senzill. Fins a

185 metros, 30 estacions per segment. Connectors BNC (Bayonet Nut

Couple) en forma de T. S’endollen directament a la T,estan el

transceiver dins de la targeta de xarxa.

10Base-T (10 Mbps, Twisted):

Imágen «10baseT.jpg» no disponible

Cable UTP de categoria 3 o superior amb una longitud de fins a 100m.

Connectors RJ45. Topologia d’estrella amb concentradors (hubs).En

aquest hubs s'hi han de tenir connectats l'encaminador o router, que

dona accès a internet a tota la xarxa, i amb cables UTP, servidors i

estacions de treball(clients).En la següent imatge ho mostrem.

Imágen «hubs.jpg» no disponible

El

funcionament d'un hub consisteix en que una estació envia una certa

informació (un bit) mitjançant cables UTP al hub i aquest la situa en

tots els seus ports de sortida.Si una atra estació vol trasmetre

informació i ja n'hi ha una que trasmet, aquesta segona estació entra

en un procès d'espera. Aquesta informació tindrà un retard

(latència).Transceiver està dins de la targeta de xarxa.

10Base-F:

Els cables son de fibra òptica de fins a 2 Km. La topologia és en

estrella. Normalment, les estacions es conencten per unió de segments.

Definicions

Temps de ranura (slot time): A ethernet,es defineix com el temps que triga en enviar una trama de mida mínima (512 bits ==> 51'2 x 10^6).

Longitud màxima:

Està determinada per a la detecció de col.lisions dins del slot time

(el temps requerit per travessar d'extrema extrem de la xarxa un senyal

més el temps que es triga en rebre la col.lisió.El slot time a de ser

igual o més petit que dues vegades el Tp (temps requerit).Aquests temps

només es donen en les trasmisions half-duplex, ja que en les

full-duplex no cal esperar.) En una ethernet: Longitud(màx) = VelocitatPropagacio x SlotTime

/ 2, on a ehternet la velocitat de propagació és 2/3 de la de en aire,

2 x 10^8. Així podem dir que idealment la longitud màxima seria:

LongMàxima = (2x10^8) x (51,2x10(-6)/2)=5120m

pero en realitat s'ha de tenir en compte els retards de les targetes i dels repetidors.

(19/01)

Ethernet Commutada

Font: http://www.consulintel.es/Html/Tutoriales/Lantronix/wp_velocidad.html

Imágen «etherconm.jpg» no disponible

Com

bé hem dit abans, les xarxes 10Base-T estan composades per cables tipus

UTP que conecten a l'usuari amb un switch. Aquests concentradors son

els que creen la xarxa fent que diferents usuaris es comuniquin

mitjançant el tràfic de paquets de tots els connectats entre tots els

connectats al switch. El tràfic d'aquesta ethernet es compartit ja que

es una xarxa repetida. Això vol dir que cada paquet serà enviat a cada

estació connectada a la xarxa. És tasca de la targeta de xarxa saber si

el paquet que el conocentrador envia es per a la seva estació

(acceptant-lo) o és per una altra (refusant-lo).

Ethernet

treballa permitint que solament un usuari envii paquets en un cert

periode de temps, es a dir, que dos usuaris no poden enviar dades a

l'hora. Si es dona el cas de petició d'ús de bus es genera una colisió.

Quan la xarxa es fa mes densa, les collisions aumenten en nombre i el

temps d'accès a la xarxa s'incrementa, fet que impacta directament en

les prestacions dels usuaris i pot probocar alguns errors en la

coordinació de aplicacions.

El

principal avantatge d'utilitzar commutadors ethernet en lloc

d'utilitzar xarxes compartides és la habilitat que te els commutadors

ethernet per fragmentar la xarxa en segments més petits i més ràpids.

Els conmutadors examinen cada paquet, diuen a on ha d'anar i enviem el

paquet sol als ports on necessita anar. Els commutadors actuals aquest

procès el poden fer a la velocitat del cable modificant-se per certs

retards.

A més a més el

commutador ethernet també regenera el paquet ethernet per complet. La

regeneració i resincronització fa que a cada port del commutador sigui

tractat com un segment ethernet complet, capaça de soportar tota la

longitud del cablejat junt amb totes les restriccions del repetidor.

Això permet la extensió a major distància sense patir restriccions

significatives.

També

existeixen paquets defectuosos en una trasmisió per la xarxa. Els

commutadors els detecta i els descarta en aquell moment i els

successius que sel torni a trobar. Això provoca que els descart afecti

solament a un segment i provoca que no faci falta interrumpir la

activitat de tota la xarxa.

El

següent diagrama mostra un grup de treball d'una ethernet commutada de

10 Mbps es trasforma en un grup de treball commutat de segments

individuals de 10 Mbps.

Diagrama de migracions a commutadors

(20/01)

Fast Ethernet

Al

voltat de Juny de 1995, degut a la necessitat de utilització de xarxes

més ràpides apareix l'estandard IEE 802.3u a una velocitat de

100Mbps.Això es podia conseguir amb la disminusció del domini de

col.lisió, es a dir, utilitzant cables de longitud de 250 m en lloc de

2500 m i pasant el temps de bit de 100 nseg a 10 nseg.

També

s'habia de mantenir la compatibilitat existent, es a dir, calia

mantenir el format de les trames i detectar les col.lisions.

El

fast ethernet usa com a format de la trama el IEEE 802.3 i un protocol

MAC.Les 100 Base-X usa especificacions físiques del medi de FDDI,es a

dir, tenen 2 llaços físics entre nodes (trasmissió i recepció). La

topologia és una topologia en estrella similar a la de 10 Base-T. Una

latra característica és la capacitat que té de autoconfigurar-se. Això

ho aconsegueix mitjançant negociacions netre les estacions de la pròpia

xarxa segons la velocitat òptima (10 ó 100 Mbps) i de tipus de

trasmissió (dúplex, cal commutador no pas concentrador, o semidúplex).

Segons

el medi de trasmissió, es a dir, la capa física, Fast Ethernet es pot

classificar de la forma en que mostrem en la imatge:

Imágen «quadre.jpg» no disponible

La gerarquia de tipus de Fast Ethernet segueix un esquema de arbre binari (trasparencia de classe 32 del tema 4.2).

El

100 Base-T4 en la conexió entre un node i un hub usa cables de

categoria 3, es a dir, usa 3 seqüències de 33,3 Mbps (2 unidireccionals

i una altra bidireccional). Imágen «100baset4.jpg» no disponible

Pel

que fa referència a 100 Base-TX té la possibilitat de funcionar dúplex,

es a dir, les estacions poden rebre i trasmetre a 100 Mbps a la vegada,

encara que els concentradors només poden soportat una comunicació tipus

semidúplex.

Els cables

són massa llargs, en el 100 Base-FX, per l'algoritme de col.lisions per

això no es permet l'utilització de concentradors.

Gigabit Ethernet

Imágen «gigaeth.jpg» no disponible

Aquesta

ethernet utilitza el CSMA/CD amb el mateix format i mida de la trama

que el fast ethernet, ethernet, es a dir, els seus predecessors.

Precissament amb aquest dos la migració es sencilla, es a dir, gigabit

es compatible amb ehternet i fast ethernet. Per a la conexxió de

commutadors de fast ethernet son ideals els Backbone. Tanmateix son

bons per a la connexió de servidors de alt rendiment.

Aquesta ethernet també soporta l'autoconfiguració.

Les formes de funcionament de la xarxa són dues:

semidúplex

a connexió a concentradors. Aquest mode és l'únic que té la

possibilitat de col.lisions. Un dels seus desavantatges es que el

domini de col.lisions es redueix a 25m, fet inacceptable, encara que té

millores respecte l'esquema CSMA/CD. Són els següents:

Extensió del portador ==> Es modifica el slot time (temps de ranura) de 64 bytes a 512 byts cosa que fa disminuir l'eficiència de la línia. Aquesta operació es de harware.

Ràfaga de trames ==> No fa falta deixar el control del CSMA/CD degut a la trasmisió consecutiva de trames ja que aquestes són curtes.

Segons

el medi de trasmissió, es a dir, la capa física, Gigabit Ethernet es

pot classificar de la forma en que mostrem en la imatge:

Imágen «quadreg.jpg» no disponible

1000Base-LX: El tipus de fibra es multimode o monomode, amb longitud d'ona llarga, fins a 5 kilòmetres.

1000Base-SX: El tipus de fibra es multimode, amb longitud d'ona curta (short), fins a 550m.

1000Base-CX:Formada per dos parells de cables STP balancejat, d'una longitud de fins a 25 metres.

1000Base-T: Formada per 4 parells de cables UTP Cat5,fins a 100m.

10 Gigabit Ethernet

Imágen «10gigaeth.jpg» no disponible

És

el més nou dels estàndars IEEE 802.3ae per a xarxes ethernet. Rep el

nom de IEEE 802.3z i conté 7 tipus nous de medis per a LAN, WAN i MAN

basat principalment en l'utilització de cables de fibra òptica. Els objectius d'aquest estàndar són els següents:

Que

es tingui la capacitat de definir dues famílies de dispositius de capa

física: LAN PHY-10GB/s i WAN PHY-9.29GB/s. LAN PHY la seva utilització

més comú és la de interconectar routers i switches entre si, a una

velocitat de 10.3GBits/s i a una distància màxima de 80 Km. WAN PHY

encapsula la trama de ehternet per a la trasmisió sobre un canal

SDH/SONET STS-192c.

Cinc o sis linies abans comentavem que aquest estàndar tenia 7 tipus de nous medis per a LAN, WAN i MAN. Són els següents:

10GBASE-SR ("short range"): Feta per a distàncies curtes en fibra óptica de tipus multi-mode.Aquesta distància depen del tipus de cable i va de entre 26 a 82m. Tambié soporta una distància de 300 m sobre una nova fibra óptica multi-mode de 2000 MHz·km (longitud de onda = 850nm).

10GBASE-CX4: Interficie de coure de cables InfiniBand CX4 i conectors InfiniBand de quadruple velocitat per aplicacions de curt abast (límit 15m).Es l'interficie més barat i més curt de tots.

10GBASE-LX4: Utilitza multiplexió per divisió de longitut d'ona entre distancies de 240 i 300m amb fibra óptica multi-mode. Tambié soporta fins 10km en fibra mono-mode. Les longituts d'onda que utilitza són d'uns 1310nm.

10GBASE-LR ("long range"): Estàndar que soporta distancies menors o iguals de 10km en fibra mono-mode (a 1310nm de longitut d'ona).

10GBASE-ER ("extended range"): Estàndar que de distancias inferiors a 40km en fibra mono-mode (a 1550nm de longitud d'ona).

10GBASE-LRM: 10 Gbit/s sobre cable de FDDI- de 62.5 µm.

10GBASE-SW, 10GBASE-LW y 10GBASE-EW: usen WAN PHY, interoperen amb equips OC-192/STM-64 SONET/SDH amb trames lleugeres SDH/SONET. A nivell físic es corresponen amb 10GBASE-SR, 10GBASE-LR i 10GBASE-ER respectivament.Això implica que utilitzin el mateix tipus de fibra i soporten les mteixes distàncies.

NOTA:

IEEE esta desenvolupant el 10GBase-T utilitzant cable de categoria 6A.

Aquest estandar en desenvolupament també esta cambian el diseny

half-duplex per xarxes commutades full-duplex. Així s'assegura la alta

compatibilitat amb les ethernets mes antigues i les ethernets IEEE 802.

L'aprobació d'aquest estandar esta programada pel 2006.

índex

01/02()

És una arquitectura de red desenvolupada per IBM amb tipología lógica en anell i tècnica d'acces de pas de testimoni. Cumpleix l'estandar IEEE 802.5. Aquestes xarxes consegueixen una velocitat màxima de transmissió que oscil·la entre els 4 i els 16Mbps. Posteriorment el High Speed Token Ring (HSTR) va elevar la velocita a 100 Mbps. Està en desús a causa de la popularització d'Ethernet. Repetidors units per 2 enllaços punt a punt unidireccionals formant un bucle tancat. Cada repetidor es connecta amb dos altres via enllaços unidireccionals formant un bucle tancat. La trajectòria tancada és única. Les dades es transfereixen bit a bit d'un repetidor al següent. Cada repetidor regenera i retransmet cada bit. Cada repetidor realitza inserció, recepció i eliminació de dades.Els repetidor actuen com punt d'accés. Els paquets son eliminats pel transmissor després d'una volta complerta a tot l'anell.

Token Ring

Token Ring

Protocol MAC definit a IEEE 802.5

A diferencia del Ethernet, aquí un Token (una pequeña trama, un testigo) es pasado de computadora a computadora como si fuera una patata caliente. Cuando una computadora desea mandar información debe de esperar a que le llegue el Token vacío, cuando le llega utiliza el Token para mandar la información a otra computadora (canvia un bit del token, y añade los campos a la trama de información) , entonces cuando la otra computadora recibe la información regresa el Token a la computadora que envió con el mensaje de que fue recibida la información. Asi se libera el Token para volver a ser usado por cualquiera otra computadora. Aquí debido a que una computadora requiere el Token para enviar información no hay colisiones, el problema reside en el tiempo que debe esperar una computadora para obtener el Token sin utilizar, a diferencia de las redes que utilizan CSMA/CD (como Ethernet), estas redes están caracterizadas por la posibilidad de calcular el máximo tiempo que pueden permanecer en una terminal esperando que estas transmitan.

Prioridades:

Las redes Token Ring utilizan un sofisticado sistema de prioridad que permite designarles a los usuarios un tipo de prioridad en base a su uso de la red. Los frames en redes Token Ring tienen dos campos que controlan la prioridad: el campo de prioridad y un campo reservado. Solo las estaciones que posean un valor de prioridad igual o mayor al contenido en el token pueden seccionar éste. Una vez que el token está seccionado y la información del frame cambiada, sólo las estaciones con una prioridad mayor a la que transmitió el token puede reservar el token para la siguiente pasada a través de la red. Cuando el siguiente token es generado, este incluye la prioridad más grande anteriormente reservada por la estación. Después de que se efectuó su entrega la estación que mandó debe regresar la prioridad del token a como lo había encontrado.

Manejo de mecanismos de falla:

Las redes Token Ring emplean varios mecanismos para detectar y corregir las fallas en la red. Por ejemplo: se selecciona una estación en una red Token Ring para que trabaje como monitor de la red. Esta estación que puede ser cualquiera de la red, centraliza los recursos en base a tiempos y sistemas de mantenimiento para las estaciones. Una de estas funciones es remover los constantes frames que circulan en el anillo. Cuando un dispositivo que envía falla, este frame puede continuar circulando en el anillo, esto previene a otras estaciones de transmitir en ese momento. El monitor detecta dichos frames y los remueve del anillo generando uno nuevo. Un algoritmo de token llamado beaconing detecta y trata de reparar ciertos errores en la red. A veces, una estación detecta un problema serio con la red (como un cable dañado o desconectado), esta envía un frame de reemplazo. El frame de reemplazo define una falla en el dominio donde reside la estación que detectó el problema, y enseguida viene un proceso de autoreconfiguración donde intervienen los nodos cercanos al problema y automáticamente lo soluciona.

Solucion a los problemas en la topología del anillo -> MAU

La MAU es el circuito usado en un nodo de red para acoplar el nodo al medio de transmisión. Este aislamiento es la clave para la inmunidad de los sistemas en red ante las interferencias. Los datos en Token-Ring se transmiten a 4 ó 16mbps, depende de la implementacion que se haga. Todas las estaciones se deben de configurar con la misma velocidad para que funcione la red. Cada computadora se conecta a través de cable Par Trenzado ya sea blindado o no a un concentrador llamado MAU(Media Access Unit), y aunque la red queda fisicamente en forma de estrella, lógicamente funciona en forma de anillo por el cual da vueltas el Token. En realidad es el MAU es que contiene internamente el anillo y si falla una conexión automáticamente la ignora para mantener cerrado el anillo. Un MAU puede soportar hasta 72 computadoras conectadas y el cable de el MAU a la computadora puede ser hasta de 100 metros utilizando Par Trenzado Blindado, o 45 metros sin blindaje. El Token-Ring es eficiente para mover datos a través de la red. En redes pequeñas a medianas con tráfico de datos pesado el Token Ring es más eficiente que Ethernet. Por el otro lado, el ruteo directo de datos en Ethernet tiende a ser un poco mejor en redes que incluyen un gran numero de computadoras con tráfico bajo o moderado. Se puede utilizar una conexion de MAU's para hacer un anillo más grande.

Formato de las tramas:

Las

redes Token Ring definen dos tipos de frames: tokens y data/command

frames. Ambos formatos se muestran en la figura siguiente:

Tokens

Los tokens son de 3 bytes de longitud y consisten en un delimitador de inicio, un byte de control de acceso y un delimitador final. El delimitador de inicio alerta a cada estación de la llegada de un token (o data/command frame). Este campo incluye señales que distinguen este byte del resto del frame por una violación al esquema usado en el frame. El byte de control de acceso contiene los campos de prioridad y reservación, como un token bit (usado para diferenciar un token del frame data/command) y un monitor bit (usado por el monitor activo para determinar cuando un frame está circulando en el anillo a baja velocidad. Finalmente, las señales finales de delimitación señalan el final del token o data/command frame. Aquí también están contenidos bits que muestran si el token está dañado.

Data/Command Frames

Los Data/command frames varían en tamaño, dependiendo del tamaño del campo de datos. Los Data/command frames llevan información hacia protocolos de otro nivel. Los frames de command contienen información de control y no contienen datos para llevar a otros protocolos. En los Data/command frames, hay un byte de frame control después del byte de control de acceso. El byte de frame control indica cuando el frame contiene datos o información de control. Seguido del byte de frame control hay dos campos de direcciones los cuáles identifican las estaciones destino y fuente. El campo de datos see encuentra después de los campos de direcciones. La longitud de este campo está limitado por el ring token holding time, el cuál define el máximo tiempo que una estación puede tener el token. Seguido del campo de datos está el campo de frame check sequence (FCS). Este campo es llenado por la terminal fuente con un valor calculado dependiendo del contenido del frame. La estación de destino recalcula este valor para determinar si el frame tuvo algún daño durante el tiempo que se movió, si sí, el frame es descartado Como en el token, el delimitador completa el data/command frame.

Millora del rendiment

Alliberament ràpid del testimoni (ETR): És la característica del Token Ring “clàssic” (1980’s), té la possibilitat de transmitir el testimoni després de transmetre les dades, sense esperar la trama enviada, fa un ús més eficaç del medi, però té una repercussió negativa en el mecanisme de prioritats.

Pas de testimoni dedicat (DTR): És un “Nou mode d’operació” (1998), té un concentrador central que actua de switch (commutador), usa enllaços punt-a-punt full-dúplex amb totes les estacions, usa el Concentrador per retransmitir les trames, però no s’utilitza el pas de testimoni.

Imágen «dtr.jpg» no disponible

Imagen: DTR

FUENTES: apuntes de la asignatura, wikipedia, http://www.monografias.com/trabajos/tokenring/tokenring.shtml, http://www.pchardware.org/redes/redes_tokenring.php

(04/02)()

En Computación, la FDDI (Fiber distributed data interface) se define como una topología de red local en doble anillo y con soporte físico de fibra óptica. Puede alcanzar velocidades de transmisión de hasta 100 Mbps y utiliza un método de acceso al medio basado en paso de testigo (token passing). Utiliza fibras multimodo y concentradores de cableado en topología física de estrella y lógica de doble anillo (anillo primario y anillo secundario). Es una red muy fiable gracias a la fibra y al doble anillo, sobre el que gira la información en direcciones opuestas.

Esta tecnología fue desarrollada a mediados de los años 80 cuando la tecnología ethernet y token ring no entregaban suficiente ancho de banda para aplicaciones.

Imágen «fddi1.jpg» no disponible

Una topología más general es el anillo dual de árboles:

El tráfico de cada anillo viaja en direcciones opuestas. Físicamente, los anillos están compuestos por dos o más conexiones punto a punto entre estaciones adyacentes. Los dos anillos de la FDDI se conocen con el nombre de primario y secundario. El anillo primario se usa para la transmisión de datos, mientras que el anillo secundario se usa generalmente como respaldo.

Las SAS se conectan al anillo primario a través de un concentrador que suministra conexiones para varias SAS. El concentrador garantiza que si se produce una falla o interrupción en el suministro de alimentación en algún SAS determinado, el anillo no se interrumpa. Esto es particularmente útil cuando se conectan al anillo PC o dispositivos similares que se encienden y se apagan con frecuencia.

Imágen «fddi2.jpg» no disponible

Formato de las tramas MAC

Las tramas en la tecnología FDDI poseen una estructura particular. Cada trama se compone de los siguientes campos:

|

Medi de transmissió |

Fibra òptica |

Parell trenat |

|

Velocitat de transmissió |

100 Mbps |

100 Mbps |

|

Tècnica de Senyalització |

4B5B/NRZI |

MLT-3 |

|

Nombre màxim de repetidors |

100 |

100 |

|

Distància entre repetidors |

2 Km |

100 m |

FUENTES:; Apuntes/transparencias de la asignatura, wikipedia,http://www.itlp.edu.mx/publica/revistas/revista_isc/anteriores/jun99/fddi.html, http://www.monografias.com/trabajos22/redes-fddi/redes-fddi.shtml

(05/02)()

És una tecnologia per a transmissió de dades entre dispositius d'ordinadors amb taxes de transferència fins a 4 Gbps (i 10 Gbps en el futur proper). És especialment adequat per a la connexió de servidors a altres servidors, a dispositius de magatzematge compartits i per a interconnectar controladors i impulsions de magatzematge. Ha començat a substituir a Small Computer System Interface (SCSI).

Canal de fibra -> Combinació del millor d’ambdues tecnologies.

És un mecanisme de transport simple i genèric basat en enllaços punt a punt (entre ports) i una xarxa de commutació.

trames entre els nodes origen i destí.

Imágen «cfibra1.jpg» no disponible

Imágen «cfibra2.jpg» no disponible

Vídeo en directe -> connexió garantida a 2 Mbps

Transferència d’arxius -> transferència en background

Imágen «lanatm1.jpg» no disponible

Imágen «lanatm2.jpg» no disponible

Imágen «lanatm3.jpg» no disponible

FUENTES: Apuntes/transaparencias de la asignatura.

(03/02) ()

Los repetidores, también llamados hub, son usados para asegurar que las señales a nivel físico generadas por un DTE conectado a un segmento, se propagan adecuadamente a través del medio físico, a otro segmento conectado a través de un repetidor. Con respecto al modelo de referencia ISO se puede decir que opera tan sólo a nivel físico, es decir, solo propaga la señal eléctrica.

Fundamentalmente se emplean cuando se desea conectar dos segmentos LAN, limitados cada uno de ellos en cuanto a la longitud física, de forma que mediante la adición de un repetidor se mantenga la interface física asociada a cada uno de ellos, resultando funcionalmente como si se tratase de un único segmento. En este sentido, la presencia de varios segmentos resulta ser trasparente a los DTE's de cada segmento LAN y dependiendo del método MAC utilizado, el número máximo de repetidores conectados será de 4.

Imágen «repetidores.jpg» no disponible

Sin embargo, como se puede fácilmente deducir, el empleo de repetidores reduce el ancho de banda de la red, ya que aumenta el tráfico de señales que son trasmitidas por el medio físico, que en muchos casos no resultan útiles para los DTE's de un determinado segmento.

Con los repetidores se pueden realizar redes locales formadas por una combinación de segmentos de cable, con medios y topologías diferentes. Sin embargo, existen ciertos límites, que son específicos para la tecnología que se utiliza en cada medio de acceso. Conciernen el número máximo de repetidores que puede atravesar, el largo máximo que no puede sobrepasar para cada segmento, el largo total de la arquitectura. De esa manera, se pueden realizar varios segmentos, por ejemplo con Ethernet, que resulten de combinaciones de cables coaxiales, de fibra óptica, de pares trenzados, gestionados por los repetidores separados o integrados en un mismo conjunto.

Los puentes permiten la interconexión de LAN similares y están diseñados para su uso entre redes de área local que utilizan protocolos idénticos en las capas física y de acdeso al medio. Los puentes más sofisticados permiten la conversión entre formatos MAC diferentes.

Existen varias razones para el interconexionado de redes LAN mediante puentes:

Fiabilidad: El peligro en la conexión de todos los dispositivos de procesamiento de datos de un organismo en una sola red es que un fallo en ella puede imposibilitar la comunicación para todos los dispositivos. En cambio, haciendo uso de puentes, la red puede dividirse en unidades autocontenidas.

Prestaciones: En general, las prestaciones de una LAn decrecen cuando aumenta el número de dispositivos o la longitud del medio. A veces, varias LAN pequeñas pueden ofrecer mejores prestaciones si se pueden agrupar los dispositivos de manera tal que el tráfico interno de cada red supere significativamente el tráfico entre ellas.

Seguridad: La disposición de varias LAN puede mejorar la seguridad en las comjunicaciones. ES deseable mantener diferentes tipos de tráfico con necesidades diferentes de seguridad y en medios separados físicamente.

Geografía: Es evidente que se necesitan dos LAN separadas para dar soporte a dispositivos agrupados en dos lugares geográficamente distantes.

Funciones de los puentes

Imágen «puentes.jpg» no disponible

Aspectos en el diseño de los puentes

Arquitectura de protocolos de los puentes

La especificación IEEE 802.1D define la arquitectura de protocolos para puentes MAC. En la arquitectucra 802, la dirección final o de estación se establece en el nivel MAC, de modo que es a este nivel al que puede funcionar un puente. En la figura (a) se muestra el caso más simple, consistente en dos LAN con los mismos protocolos MAC y LLC conectadas por un único puente. El puente funciona como se ha descrito anteriormente: captura las tramas MAC cuyo destino no se encuentra en la LAN de origen, las almacena temporalmente y las transmite sobre la otra LAN. Por lo que se refere a la capa LLC, existe un diálogo entre las entidades LLC paritarias en las dos estaciones finales, no conteniendo el puente esta capa dado que su única función es la retransmisión de las tramas MAC.

En la figura (b) se indica la forma en que se encapsulan los datos en un puente. Éstos se ofrecen al protocolo LLC por parte de algún usuario. La entidad LLC añade una cabecera y pasa la unidad de datos resultante a la entidad MAC, que añade una cabecera y una cola para dar lugar a una trama MAC. El puente captura la trama de acuerdo con la dirección MAC de destino especificada en ella y, dado que su función es retransmitirla intacta a la LAn de destino, no elimina los campos MAC. De esta forma la trama se deposita en la LAN de destino y es capturada por la estación destino.

Imágen «protocolo.jpg» no disponible

Puentes remotos

El concepto de puente de retransmisión MAC no está limitado al uso de un único puente para conectar dos LAN adyacentes. Si las LAN están distanciadas, se pueden conectar a través de dos puentes intercomunicados. La comunicación entre los dos puentes puede consistir en una red, de conmutación de paquetes de area amplia por ejemplo, o en un enlace punto a punto. En estos casos, cuando un puente captura una trama MAC, debe encapsularla apropiadamente y transmitirla sobre la conexión hacia el otro puente, el cual eliminará los campos extra y transmitirá la trama MAC en su forma original a la estación de destino.

Imágen «puentes_remotos.jpg» no disponible

Técnica del árbol en expansión

El método del árbol en expansión es un mecanismo en el que los puentes desarrollan automáticamente una tabla de encaminamiento y la actualizan en respuesta a cambios en la topología. El algoritmo consta de tres mecanismos:

Retransmisión de tramas

En este esquema, un puente mantiene una base de datos de retransmision (forwarding database) para cada puerto de conexión a una LAN. La base de datos indica las direcciones de estación para las que las tramas deben transmitirse sobre un puerto dado. Esto se puede interpretar de las siguiente forma: para cada puerto se mantiene una lista de estaciones situadas en el "mismo lado" del puente que el puerto. Suponiendo que un puente recibe una trama MAC a través del puerto x, se aplican las siguientes reglas:

Búsqueda en la base de datos de retransmisión para determinar si la dirección MAC se asocia a un puerto distinto de x.

Si el puerto y no está bloqueado, se transmite la trama a través de ese puerto sobre la LAN a la que se encuentra conectado.

Imágen «retransmisión_tramas.jpg» no disponible

Aprendizaje de direcciones

El esquema anterior se basa en la existencia en los puentes de una base de datos de retransmisión que indica la dirección de cada estación destino desde el puente en cuestión. Sin embargo, es preferible un mecanismo automático efectivo para aprender las direcciones de cada estación. Un esquema sencillo para conseguir esta información se basa en el empleo del campo de dirección presente en las tramas MAC.

La estrategia sería la siguiente: Cuando se recibe una trama por un puerto dado, es evidente que viene desde la dirección de la LAN entrante. El campo de dirección origne de la trama indica la estación emisora, de modo que un puente puede actualizar su base de datos de retransmisión a partir de esa dirección MAC. Con el fin de permitir cambios en la topología, cada entrada en la base de datgos dispone deun temporizador. Cuando se añade una nueva entrada a la base de datos, se activa el temporizador asociado. Si éste expira, se elimina la entrada de la base de datos dado que la información de dirección correspondiente puede no ser válida por más tiempo. Cada vez que se recibe una trama se comprueba su dirección origen en la base de datos. Si se encuentra como entrada ya en la base de datos, se actualiza (la dirección puede haber cambiado) y se reinicia el temporizador. Si la entrada, por el contrario, no está en la base de datos, se crea una nueva con su propio temporizador.

Imágen «aprendijazedirecciones.jpg» no disponible

Algoritmo del árbol en expansión

El mecanismo de aprendizaje de direcciones escrito anteriormente es efectivo si la topología de la interconexión de redes es un árbol; es decir, si no existen rutas alternativas en la red. La existencia de rutas alternativas implica la apararición de bules cerrados.

Para analizar este problema utilizaremos el siguiente caso:

Imágen «bucles_cerrados.jpg» no disponible

La estación A transmite una trama destinada a la estación B en el instante de tiempo t0. Ambos puentes capturan esta trama y actualizan sus bases de datos para indicar que la estaciòn A se encuentra en la dirección de la LAN X, y retransmiten la trama a través de la LAN Y. Supongamos que el puente alfa la rretnasmiten en el intante de tiempo t1 y el puente beta un poco después, en t2. Así, B recibirá dos copias de la trama. Además, cada puente recibirá las transmisiones de los otros a través de la LAN Y. Obsérvese que cada transmisión es una trama MAC con la dirección origen de A y a dirección destino de B, con lo que cada puente actualizará su base de datos para indicar que la estación A se encuentra en la dirección de la LAN Y. Ningun puente es capaz ahora de retransmitir una trama dirigida a la estación A.

Para solucionar este problema se utiliza un sencillo resultado de la teoría de grafos: para cualquier grafo conectado, compuesto de nodos y de terminales que conectan cada par de nodos, existe un árbol de expansión de terminales que mantiene la conectividad del grafo pero no contiene bucles cerrados. En términos de interconexión, cada red LAN se corresponde con un nodo del grafo y cada puente con una arista. Es necesario el desarrollo de un algoritmo sencillo mediante el que los puentes de la interconexión puedan intercambiar información suficiente (sin intervención de los usuarios) para obtener el árbol de expansión. El algoritmo debe ser dinámico, es decir, los puentes deben ser capaes de percatarse ante un cambio en la topología y obtener automáticamente un nuevo árbol de expansión.

El algoritmo del árbol en expansión desroollado por IEEE 802.1 puede desarrollar dicho árbol. Todo lo que se precisa es que cada uno de los puentes tenga asignado un identificador único y se asocien costes a cada uno de los puertos de los puentes. Aparte de cualquier consideración especial, todos los costes podrían ser iguales, lo que produciría un árbol de menor número de saltos. El algoritmo implica el inercambio de un número reducido de mensajes entre todos los puentes para obtener el árbol de expansión de mínimo coste. Cuando se produzca un cambio en la topología, los puentes recalcularán automáticamente el árbol de expansión.

Los encaminadores (routers), son dependientes del protocolo, y de modo similar a los puentes, tienen la capacidad de filtrar el tráfico de un modo inteligente. Su funcionamiento está basado, en gran medida en la información del protocolo contenida en cada paquete. Igual que los puentes, impiden la propagación de las colisiones de unos segmentos a otros de la red. Es más, en realidad, separan totalmente los segmentos convirtiéndolos en redes lógicas totalmente diferentes, que denominamos "subredes", e incluso modifican el contenido de los paquetes retransmitidos. Como en el caso de los puentes, pueden llegar a transmitir los paquetes a la misma velocidad que a la que circulan por la red. Los encaminadores se sitúan en la capa de red del modelo OSI (nivel 3).

Imágen «capas_router.jpg» no disponible

El tipo de direccionamiento se basa en un esquema de direccionamiento jerárquico basado en tablas de rutas. Según el tipo de actualización de estas tablas tenemos dos tipos de encaminadores:

Conmutadores de la capa 2

El conmutador de la capa 2 presenta varias características interesantes:

En la actualidad existen dos tipos de conmutadores:

Conmutador de almacenamiento y envío (store-and-forward switch): el conmutador acepta una trama sobre una linea de entrada, la almacena temporalmente y después la encamina hacia la línea de salida correspondiente.

Conmutador rápido (cut-through switch): el conmutador aprovecha que la dirección de destino se encuentra al comienzo de la trama MAC (control de acceso al medio) para retransmitir la trama entrante sobre la línea de salida correspondiente tan pronto como sabe la dirección de destino.

El conmutador de tipo rápido permite el mayor rendimiento posible, aunque a riesgo de propagar tramas erróneas dado que no es capaz de comprobar el campo CRC antes de efectuar la retransmisión. Por su parte, el conmutador de almacenamiento y envío implica un retardo entre la emisión y la recepción, pero mantiene la integridad completa de la red.

Un conmutador de la capa 2 puede ser visto como una versión full-duplex de un concentrador, pudiendo incorporar además la lógica necesaria para funcionar como puente multipunto. A continuación enumeraremos las diferencias entre puentes y conmutadores de la capa 2:

Un puente utiliza siempre un mecanismo de almacenamientoy envío, mientras que un conmutador de la capa 2 puede funcionar en modo rápido (cut-through).

Conmutadores de la capa 3

Las prestaciones que ofrecen los conmutadores de la capa 2 son adecuadas para satisfacer los elevados requisitos de tráfico genarado por PC's, workstations y servers. Pero a medida que el número de dispositivos en un edificio o conjunto de ellos crece, los conumutadores de capa 2 muestran algunas deficiencias. Presentan, en particular, dos problemas fundamentales: sobrecarga de difusión y falta de enlaces múltiples.

Un conjunto de dispositivos y redes LAN conectados por un conmutador de capa 2 posee un espacio de direccionamiento plano. El término plano hace referencia al hecho de que todos los usuarios comparten una dirección de difusión común. De esta forma, si un dispositivo cualquiera emite una trama MAC con una dirección de difusión, la trama será entregada a todos los dispositivos conectados a cualquier segmento de la red interconectado por conmutadores de la capa 2 y/o puentes. En una red grande, una tasa de tramas de difusión elevada puede crear una sobrecarga tremenda. Se puede dar un caso aún peor, conocido como tormenta de difusión: un dispositivo defectuoso que inserte contínuamente tramas de difusión llega a congestionar completamente la red.

El segundo problema está relacionado con el hecho de que las normativas en vigor prohíben la existencia de bucles cerrados en la red, con lo que solo puede existir un único camino entre dos dispositivos cualquiera. Esto impide que cualquier implementación que se adecúe a los estándares proporcione múltiples caminos entre dispositivos, limitando el rendimiento y la fiabilidad de la red.

Una estrategia para reducir este problema es dividir una red local grande en subredes más pequeñas conectadas entre sí por routers para que las tramas de MAC de difusión lleguen a aquellos dispositivos que pertenezcan a la subred.

Existen diversos esquemas de conmutadores de capa 3 en el mercado, aunque, en términos generales, todos ueden ser clasificados en dos categorías:

Fuentes:

http://www.tlm.unavarra.es/asignaturas/lpr/0506/slides/clase3-Ethernet.pdf

http://www.forest.ula.ve/~mana/cursos/redes/interconexion.html

http://www.consulintel.es/Html/Tutoriales/Articulos/tecn_conm.html

http://www.redes.upv.es/ralir/ficheros/presentaciones/10%20Dise%C3%B1o%20RALs.pdf

Les xarxes sense fils s'ha creat per donar soporta a una quota de mercat en augment. Era necessari donar suport a requeriments que les xarxes amb fils no podíen:

Treball ad hoc (xarxes sobre la marxa sense jerquía centralitzada, veure ampliacions del tema 4)

Les wireless han anat evolucionant i resolent problemes:

No és una LAN, però s’inclouen aquestes aplicacions dins d’aquest entorn:

Els mateixos que qualsevol LAN:

Requeriments específics:

Quasi totes les xarxes wireless utilitzen l'estàndard IEE 802.11, bassat a l'IEQ-802, com quasi totes les LANS:

Capes físiques:

|

Enllaç |

LLC |

LLC |

|

MAC |

PCF | |

|

DCF | ||

|

Física |

Física |

Física |

S'ha de notar també que poden haber-hi punts d'accés aillats o combinats:

Hi ha tres tipus d’estacions definides per l’estàndard en funció de la mobilitat:

Tasques dels punts d’accés:

Les estacions wireless i els punts d’accés envien els seus senyals en broadcast:

Si dos o més transmeten a l’hora es produeix una col·lisió..

Propostes DFWMAC (Distributed Foundation Wireless MAC). Implementa dos tipus de coontrol d'accès al medi:

Mecanisme

de control d’accés distribuït, PCF (Point Coordination Function).

Implementa sondeig amb un control centralitzat opcional implementat

sobre ell. Protocol d’accés centralitzat: gestió centralitzada de la

transmissió. Molt útil si les dades són sensibles al temps o de

prioritat alta.

Supertrama de llargada t:

|

PCF ? |

- - - - - - - - DCF - - - - - - - - - - |

Per cada supertrama nomès hi ha una part que correspon a PCF i la qual pot ser invadida per trossos de trames de dades i ACKs. trasmessos en sistema DCF. Això es així perquè tots els nodes poden transmetre en DCF, inclossos els que funcionen amb PCF, i així s'aconsegueix que el PCF no acapari el canal.

IFS, 3 tipus catalogats segons s'utilitzi o no RTS/CTS:

|

IFS \ Tipus |

Temps |

No s'utilitza RTS/CTS |

No s'utilitza RTS/CTS |

|

Short IFS, SIFS |

10 microsegons |

ACK |

ACK, CTS, Dades |

|

Point Coordination Function IFS, PIFS |

30 microsegons |

Mode centralitzat, PCF |

Mode centralitzat, PCF |

|

Distributed Coordination Function IFS, DIFS |

50 microsegons |

Dades |

RTS |

Format de la trama 802.11 a nivell MAC:

|

Camp |

Frame Control |

Duration ID |

Address1 |

Address2 |

Address3 |

Sequence Control |

Address4 |

Data |

FCS |

|

Bytes |

2 |

2 |

6 |

6 |

6 |

2 |

6 |

0 a 2.312 |

4 |

|

Camp |

Bits |

Notes/Descripció |

|

Frame Control |

15 - 14 |

Versió del protocol. Actualment la 0 |

|

13 - 12 |

Tipus | |

|

11 - 8 |

Subtipus | |

|

7 |

To DS. 1 = Paquet dirigit al sistema de distribució. | |

|

6 |

From DS. 1 = Paquet emés pel sistema de distribució. | |

|

5 |

More Frag. | |

|

4 |

Retry. 1 = Aquesta trama es una retransmissió. | |

|

3 |

Power Mgt: | |

|

2 |

More Data. 1 = trames enmagatzemades per enviar al mateix destinatari. | |

|

1 |

WEP: | |

|

0 |

Order. 1 = trames amb ordre estricte. | |

|

Duration ID |

15 - 0 |

Dades: Duració de la trama. |

|

Address 1 |

47 - 0 |

Adreça d'origen (6 bytes). |

|

Address 2 |

47 - 0 |

Adreça de destí (6 bytes). |

|

Address 3 |

47 - 0 |

Adreça de l'estació de recepció, estació wireless de destí. |

|

Sequence |

15 - 0 |

Control de seqüència. |

|

Address 4 |

47 - 0 |

Estació wireless de transmissió |

|

Frame Body |

0 - 2312 bytes |

DADES |

|

FCS |

31 - 0 |

Frame Check Sequence (32 bit CRC). Definit al P802.11. |

|

802.11a,operant a més freqüéncia però amb més atenuació que el 802.11b |

802.11b |

802.11a |

802.11g |

802.11g servint a una estació 802.11b |

|

Rated Speed |

11 Mbps |

54 Mbps |

54 Mbps |

No especificat. |

|

Throughput a 3 m |

6 Mbps |

25 Mbps |

25 Mbps |

12 Mbps |

|

Throughput a 30 m |

6 Mbps |

12 Mbps |

20 Mbps |

11 Mbps |

|

Banda d'emissió |

2.4 GHz |

5 GHz |

2.4 GHz |

2.4 GHz |

Es un tipus de PAN. Té les següents característiques:

seva impressora.

Característiques funcionals:

|

Capa d'aplicació |

Perfils, aplicacions | |||||

|

Capa de middleware |

Audio |

Altres |

RFcomm |

Telefonía |

Descobriment |

Control |

|

LLC | ||||||

|

Capa d'enllaç |

Protocol d'adaptació d'enllaç | |||||

|

Controlador d'enllaç | ||||||

|

Banda base | ||||||

|

Capa física | ||||||

|

Ràdio física | ||||||

|

802.11 vs Bluetooth |

802.11 |

Bluetooth |

|

Objectiu |

WLANs àmplies |

Personal Area Networks |

|

Velocitat |

D'11Mbps a 54Mbps en ambdues direccions. |

722 kbps amb cana de tornada de 56 kbps. Pot incrementar. |

|

Distància |

100 metres per 802.11b (realment es mes curt) |

10 metres. Pot incrementar. |

|

Número dispositius |

Il·limitat (compte, es comparteix l'ample de banda) |

10 piconets de 8 dispositius com a màxim. |

|

Escalabilitat |

Bona mitjançant múltiples punts d'accés |

Dolenta |

|

Cost |

Probablement major |

Probablement menor |

|

Consum |

Elevat |

Petit |

|

Escaneig |

No |

Si |

Son les xarxes dins d'una casa. Son multifunció, serveixen per interconnectar:

Solen estar basades en wireless i Bluethooth. Wireless comunica els nodes centrals (càmeres, ordinadors, videoconsoles, intercommunicadors, etc. mentre bluethooth crea petites xarxes pels dispositius, per exemple el PC amb l'impressora, el mòbil, els mans lliures, la PDA, etc. Son molt heterogènies i necessiten ser molt flexibles.

Fonts:

Apunts de clase.

Transparències.

http://www.zytrax.com/tech/wireless/802_mac.htm

()

Una Red de Área Local Virtual (VLAN) puede definirse como una serie de dispositivos conectados en red que a pesar de estar conectados en diferentes equipos de interconexión (hubs o switches), zonas geográficas distantes, diferentes pisos de un edificio e, incluso, distintos edificios, pertenecen a una misma Red de Área Local.

Las redes virtuales siguen compartiendo las características de los grupos de trabajo físicos, en el sentido de que todos los usuarios tienen conectividad entre ellos y comparten sus dominios de "broadcast".

La principal diferencia con la agrupación física es que los usuarios de las redes virtuales pueden ser distribuidos a través de una red LAN, incluso situándose en diferentes concentradores de la misma.

Los usuarios pueden, así, "moverse" a través de la red, manteniendo su pertenencia al grupo de trabajo lógico.

Por otro lado, al distribuir a los usuarios de un mismo grupo lógico a través de diferentes segmentos, logramos, como consecuencia directa, el incremento del ancho de banda en dicho grupo de usuarios.

Además, al poder distribuir a los usuarios en diferentes segmentos de la red, podemos situar puentes y encaminadores entre ellos, separando segmentos con diferentes topologías y protocolos. Así por ejemplo, podemos mantener diferentes usuarios del mismo grupo, unos con FDDI y otros con Ethernet, en función tanto de las instalaciones existentes como del ancho de banda que cada uno precise, por su función específica dentro del grupo.

Todo ello, por supuesto, manteniendo la seguridad deseada en cada configuración por el administrador de la red: Se puede permitir o no que el tráfico de una VLAN entre y salga desde/hacia otras redes.

Pero aún se puede llegar más lejos. Las redes virtuales nos permiten que la ubicuidad geográfica no se limite a diferentes concentradores o plantas de un mismo edificio, sino a diferentes oficinas intercomunicadas mediante redes WAN o MAN, a lo largo de países y continentes, sin limitación ninguna más que la impuesta por el administrador de dichas redes.

Tecnología:

Existen tres aproximaciones diferentes que pueden ser empleadas como soluciones válidas para proporcionar redes virtuales: conmutación de puertos, conmutación de segmentos con funciones de bridging, y conmutación de segmentos con funciones de bridging/routing.

Todas las soluciones están basadas en arquitecturas de red que emplean concentradores/conmutadores. Aunque las tres son soluciones válidas, sólo la última, con funciones de bridge/router, ofrece todos las ventajas a las VLAN.

1. Conmutadores de puertos.

2. Conmutadores de segmentos con bridging:

3. Conmutadores de segmentos con bridging/routing:

Mediante las redes virtuales, podemos crear un nuevo grupo de trabajo, con tan solo una reconfiguración del software del conmutador. Ello evita el recableado de la red o el cambio en direcciones de subredes, permitiéndonos así asignar el ancho de banda requerido por el nuevo grupo de trabajo sin afectar a las aplicaciones de red existentes.

En las VLAN con funciones de routing, la comunicación con el resto de la red se puede realizar de dos modos diferentes: permitiendo que algunos segmentos sean miembros de varios grupos de trabajo, o mediante las funciones de routing multiprotocolo integradas, que facilitan el tráfico incluso entre varias VLAN’s.

Prestaciones de las VLAN:

Los dispositivos con funciones VLAN nos ofrecen unas prestaciones de "valor añadido", suplementarias a las funciones específicas de las redes virtuales, aunque algunas de ellas son casi tan fundamentales como los principios mismos de las VLAN.

Al igual que en el caso de los grupos de trabajo "físicos", las VLAN permiten a un grupo de trabajo lógico compartir un dominio de broadcast. Ello significa que los sistemas dentro de una determinada VLAN reciben mensajes de broadcast desde el resto, independientemente de que residan o no en la misma red física. Por ello, las aplicaciones que requieren tráfico broadcast siguen funcionando en este tipo de redes virtuales. Al mismo tiempo, estos broadcast no son recibidos por otras estaciones situadas en otras VLAN.

Las VLAN no se limitan solo a un conmutador, sino que pueden extenderse a través de varios, estén o no físicamente en la misma localización geográfica.

Además las redes virtuales pueden solaparse, permitiendo que varias de ellas compartan determinados recursos, como backbones (troncales) de altas prestaciones o conexiones a servidores.

Uno de los mayores problemas a los que se enfrentan los administradores de las redes actuales, es la administración de las redes y subredes. Las VLAN tienen la habilidad de usar el mismo número de red en varios segmentos, lo que supone un práctico mecanismo para incrementar rápidamente el ancho de banda de nuevos segmentos de la red sin preocuparse de colisiones de direcciones.

Las soluciones tradicionales de internetworking, empleando concentradores y routers, requieren que cada segmento sea una única subred; por el contrario, en un dispositivo con facilidades VLAN, una subred puede expandirse a través de múltiples segmentos físicos, y un solo segmento físico puede soportar varias subredes.

Asimismo, hay que tener en cuenta que los modelos más avanzados de conmutadores con funciones VLAN, soportan filtros muy sofisticados, definidos por el usuario o administrador de la red, que nos permiten determinar con gran precisión las características del tráfico y de la seguridad que deseamos en cada dominio, segmento, red o conjunto de redes. Todo ello se realiza en función de algoritmos de bridging, y routing multiprotocolo.

Aplicaciones y productos:

Vamos a intentar esquematizar los puntos en que las redes virtuales pueden beneficiar a las redes actuales:

Como hemos visto, el punto fundamental de las redes virtuales es el permitir la movilidad física de los usuarios dentro de los grupos de trabajo.

Los grupos de trabajo pueden definirse a través de uno o varios segmentos físicos, o en otras palabras, los grupos de trabajo son independientes de sus conexiones físicas, ya que están constituidos como dominios lógicos.

Las redes virtuales pueden restringir los broadcast a los dominios lógicos donde han sido generados. Además, añadir usuarios a un determinado dominio o grupo de trabajo no reduce el ancho de banda disponible para el mismo, ni para otros.

Los modelos con funciones de routing nos permiten interconectar diferentes conmutadores y expandir las redes virtuales a través de ellos, incluso aunque estén situados en lugares geográficos diversos.

Los accesos desde y hacia los dominios lógicos, pueden ser restringidos, en función de las necesidades específicas de cada red, proporcionando un alto grado de seguridad. Protección de la inversión:

El primer suministrador de conmutadores con soporte VLAN fue ALANTEC (familia de concentradores/conmutadores multimedia inteligentes PowerHub), pero actualmente son muchos los fabricantes que ofrecen equipos con soluciones VLAN: Bytex (concentrador inteligente 7700), Cabletron (ESX-MIM), Chipcom (OnLine), Lannet (MultiNet Hub), Synoptics (Lattis System 5000), UB (Hub Access/One) y 3Com (LinkBuilder).

Resumiendo:

Con los procesos de reingeniería de empresas y de downsizing, y con las nuevas necesidades de independencia, autonomía y fluidez entre grupos de trabajo, se requieren nuevas facilidades y más dinámicas para realizar cambios en las redes.

Las redes virtuales combinan mayores anchos de banda, facilidades de configuración y potencial de crecimiento, lo que ayudará a que se conviertan en un standard en los entornos corporativos.

En la actualidad, las implementaciones de tecnologías de redes virtuales no son interoperativos entre diferentes productos de diversos fabricantes.

Muchos de estos fabricantes intentan buscar soluciones adecuadas para lograr dicha interoperatividad, y por ello, una gran ventaja de las soluciones basadas en software es que podrán ser adaptadas a las normalizaciones que tendrán lugar en un futuro cercano. Algunas soluciones basadas en hardware habrán de quedarse atrás en este sentido.

Otro punto a destacar es que la tecnología ATM prevé, como parte importante de sus protocolos, grandes facilidades para las redes virtuales, lo que sin duda equivaldrá a grandes ventajas frente a la competencia para aquellos equipos que actualmente ya soportan sistemas VLAN.

El futuro es claro respecto de este punto: Las características VLAN formarán parte, en breve, de todos los equipos que se precien de querer ser competitivos.