1. L’administrador d’un sistema autònom SA1 vol amagar una xarxa X al seu veí SA2. Per a fer això no inclou la informació de X a l’anunci de les seves xarxes. És segura aquesta protecció? I si l’ocultació es vol fer internament a SA1? Comenta l’accessibilitat a/des d’aquesta xarxa des d’/a altres xarxes.

![]()

Cal diferenciar entre la comunicació cap a fora i la comunicació cap a dins. Qualsevol màquina de X podrà enviar informació cap a l'exterior, però no rebrà mai resposta, ja que el Router frontera no te a la seva taula d'encaminament cap entrada cap a la xarxa X. Per contra, qualsevol màquina exterior de SA2 que es vulgui comunicar amb la xarxa X, rebrà un missatge de resposta de ICMP (no s´haurà pogut trobar la xarxa), ja que l'encaminament no serà possible quan s'arribi al router RF de SA1.

[01/06] 2. Els missatges enviats en difusió (broadcast) travessaran els Routers Interns (RI)? I els de frontera (RF)? Comenta les implicacions que té/tindria una resposta afirmativa a aquesta darrera qüestió.

En principi els missatges de broadcast no atravesen cap tipus de router, encara que hi ha algun cas especial:

Els missatges enviats en

difusió atravesen els RI's depenent del tipus de broadcast, dins d'un

SA amb OSPF l'estat dels veins s'envia per broadcast a la resta de

routers interns del SA, només en aquests cas s'activa el forward de

bradcast. Malgrat que en principi els missatges de broadcast només

s'envien als hosts de la xarxa local sense travessar cap Router.

Els missatges de broadcast mai astravesen RF's (com a molt s'envien informació de l'estat de la resta de RF's amb broadcast).

Si els missatges per broadcast atravesesin els RF's hi hauria missatges movent-se per internet que podria agafar qualsevol i treure-hi informació, els missatges de broadcast no atravessen els RF's per seguretat. A més si atrevesessin els RF es colapsaría internet, i si atravesessin els RI es colapsaría el SA.

Corregit/Ampliat

segons el que s'ha dit a classe.

3. Quins són els problemes de tenir RIP en un sistema autònom molt gran? Seria factible (encara que complex) tenir tota la Internet amb RIP? Per què?

![]()

El RIP és un protocol molt senzill ja que cadascú es possa en contacte amb els veïns per intercanviar informació de tots els veïns successius.

El RIP mou molta informació, i a cada pas d'intercanvi la taula creix.

La informació del protocol s'acabaria menjant el tràfic de la xarxa, per tant no el podríem tenir a internet perquè s'inundarien els routers amb la informació del RIP.

4. Les capçaleres de IP porten la informació de TTL. Resten els Routers Interns aquest TTL? I els de frontera?

Tots els routers decrementen el temps de vida (TTL).

5. Han d’utilitzar un IGP els hosts que pertanyen a un SAT? I a un SAE?

Si

que ho han d'utilitzar ja que els routers SAT i els SAE, es diferencien

per fer forwarding pero segueixen sent SA ja que poden tenir routers

interns que aquests si que utilitzen IGP. Si no hi han routers interns,

no fa falta IGP.

6. Hi ha casos en que sigui millor una mètrica basada en salts que una basada en el temps? Raona la teva resposta.

[30/05]

Se supone que un algoritmo de enrutamiento es mejor cuando los datagramas necesitan menos tiempo para llegar. Por lo tanto la medida (mesura?) más apta para mesurar que camino se elige para un datagrama. Cuando se aplica un algoritmo que está basado en saltos, el tiempo solamente se mesura aproximadamente.

En algun caso quizá si que sería posible que un algorirtmo de saltos fuera más rapido. Por ejemplo en una red pequeña donde haya dos caminos posibles para llegar a un destinatario: Un camino, digamos camino1 con menos saltos, que tarda un tiempo. Y

otro camino, digamos camino2, que tiene más saltos pero es más rapido.

Si de repente el camino2 no esté accesible, tardaría un rato hasta que un protocolo usando una métrica de tiempo se diera cuenta. En este momento un protocolo utilizando una métrica de saltos sería más rapido.

index

[01/06] 7. Pot passar que un datagrama entri en un bucle si el sistema autònom està operant amb OSPF? En cas afirmatiu descriu en quina situació.

Si un sistema autònom

està pèrant amb OSPF un datagrama mai pot entrar en un bucle, perquè

per escollir el camí que seguirà el bucle s'utilitza l'algorisme de

Dijkstra, que detecta el camí òptim (menys costos), i detecta bucles.

Malgrat això podria haber

un cicle si les taules estàn descentralitzades, es a dir, si una xarxa

es talla, si les taules no es corresponen amb la xarxa real. Aquest es

un problema que duraría poc en el temps degut a que es molt fàcil de

solucionar/reparar.

Corregit/Ampliat

segons el que s'ha dit a classe.

[31/05]

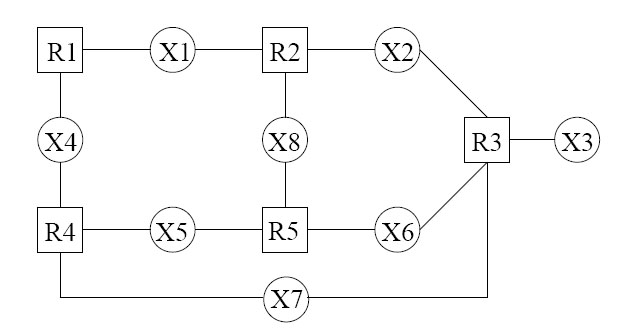

8. En un sistema autònom amb una topologia com la de la figura, descriu el funcionament del protocol RIP des del pas inicial fins arribar a la convergència de les taules.

|

R1: |

X1 |

ED |

0 |

|

R2: |

X1 |

ED |

0 |

|

R3: |

X2 |

ED |

0 |

|

R4: |

X4 |

ED |

0 |

|

R5: |

X5 |

ED |

0 |

|

|

X4 |

ED |

0 |

|

|

X2 |

ED |

0 |

|

|

X3 |

ED |

0 |

|

|

X5 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

|

|

|

|

|

X8 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

X7 |

ED |

0 |

|

|

X8 |

ED |

0 |

|

|

|

|

|

|

|

|

|

|

|

|

X7 |

ED |

0 |

|

|

|

|

|

|

|

|

|

|

Pas 2:

|

R1: |

X1 |

ED |

0 |

|

R2: |

X1 |

ED |

0 |

|

R3: |

X2 |

ED |

0 |

|

R4: |

X4 |

ED |

0 |

|

R5: |

X5 |

ED |

0 |

|

|

X4 |

ED |

0 |

|

|

X2 |

ED |

0 |

|

|

X3 |

ED |

0 |

|

|

X5 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

X2 |

R1 |

1 |

|

|

X8 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

X7 |

ED |

0 |

|

|

X8 |

ED |

0 |

|

|

X8 |

R1 |

1 |

|

|

X4 |

R1 |

1 |

|

|

X7 |

ED |

0 |

|

|

X1 |

R1 |

1 |

|

|

X1 |

R2 |

1 |

|

|

X5 |

R4 |

1 |

|

|

X3 |

R3 |

1 |

|

|

X1 |

R2 |

1 |

|

|

X2 |

R3 |

1 |

|

|

X2 |

R2 |

1 |

|

|

X7 |

R4 |

1 |

|

|

X6 |

R3 |

1 |

|

|

X8 |

R2 |

1 |

|

|

X3 |

R3 |

1 |

|

|

X3 |

R3 |

1 |

|

|

|

|

|

|

|

X7 |

R3 |

1 |

|

|

X4 |

R4 |

1 |

|

|

X6 |

R3 |

1 |

|

|

X7 |

R3 |

1 |

|

|

|

|

|

|

|

X5 |

R5 |

1 |

|

|

X5 |

R4 |

1 |

|

|

X8 |

R5 |

1 |

|

|

X4 |

R4 |

1 |

Tots els routers tenen informació sobre totes les xarxes excepte el router 1.

Pas 3:

|

R1: |

X1 |

ED |

0 |

|

R2: |

X1 |

ED |

0 |

|

R3: |

X2 |

ED |

0 |

|

R4: |

X4 |

ED |

0 |

|

R5: |

X5 |

ED |

0 |

|

|

X4 |

ED |

0 |

|

|

X2 |

ED |

0 |

|

|

X3 |

ED |

0 |

|

|

X5 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

X2 |

R1 |

1 |

|

|

X8 |

ED |

0 |

|

|

X6 |

ED |

0 |

|

|

X7 |

ED |

0 |

|

|

X8 |

ED |

0 |

|

|

X8 |

R1 |

1 |

|

|

X4 |

R1 |

1 |

|

|

X7 |

ED |

0 |

|

|

X1 |

R1 |

1 |

|

|

X1 |

R2 |

1 |

|

|

X5 |

R4 |

1 |

|

|

X3 |

R3 |

1 |

|

|

X1 |

R2 |

1 |

|

|

X2 |

R3 |

1 |

|

|

X2 |

R2 |

1 |

|

|

X7 |

R4 |

1 |

|

|

X6 |

R3 |

1 |

|

|

X8 |

R2 |

1 |

|

|

X3 |

R3 |

1 |

|

|

X3 |

R3 |

1 |

|

|

X3 |

R2 |

2 |

|

|

X7 |

R3 |

1 |

|

|

X4 |

R4 |

1 |

|

|

X6 |

R3 |

1 |

|

|

X7 |

R3 |

1 |

|

|

X6 |

R2 |

2 |

|

|

X5 |

R5 |

1 |

|

|

X5 |

R4 |

1 |

|

|

X8 |

R5 |

1 |

|

|

X4 |

R4 |

1 |

El router 1 completa la seva taula.

La

politica utilitzada pel RIP és la de descartar la informació qu arriba

al router si la distancia que proporciona és igual alguna entrada que

ja tenia.

index

[31/05]

9.

Fes el mateix que a l’exercici anterior pero utilitzant ara OSPF. Els

temps entre routers són simètrics: R1$R2: 0.8ms, R2$R3: 0.2ms, R1$R4:

0.1ms, R4$R5: 0.3ms, R2$R5: 0.3ms, R5$R3: 0.6ms, R4$R3: 0.9ms.

Ultim Pas:

|

R1: |

X1 |

ED |

0 |

|

R2: |

X1 |

ED |

0 |

|

R3: |

X1 |

R2 |

0.2 |

|

R4: |

X1 |

R1 |

0.1 |

|

R5: |

X1 |

R2 |

0.3 |

|

|

X2 |

R4 R5 R2 |

0.7 |

|

|

X2 |

ED |

0 |

|

|

X2 |

ED |

0 |

|

|

X2 |

R5 R2 |

0.6 |

|

|

X2 |

R2 |

0.3 |

|

|

X3 |

R4 R5 R2 R3 |

0.9 |

|

|

X3 |

R3 |

0.2 |

|

|

X3 |

ED |

0 |

|

|

X3 |

R5 R2 R3 |

0.8 |

|

|

X3 |

R2 R3 |

0.5 |

|

|

X4 |

ED |

0 |

|

|

X4 |

R5 R4 |

0.6 |

|

|

X4 |

R2 R5 R4 |

0.8 |

|

|

X4 |

ED |

0 |

|

|

X4 |

R4 |

0.3 |

|

|

X5 |

R4 |

0.1 |

|

|

X5 |

R5 |

0.3 |

|

|

X5 |

R2 R3 |

0.5 |

|

|

X5 |

ED |

0 |

|

|

X5 |

ED |

0 |

|

|

X6 |

R4 R5 |

0.4 |

|

|

X6 |

R3 |

0.2 |

|

|

X6 |

ED |

0 |

|

|

X6 |

R5 |

0.3 |

|

|

X6 |

ED |

0 |

|

|

X7 |

R4 |

0.1 |

|

|

X7 |

R3 |

0.2 |

|

|

X7 |

ED |

0 |

|

|

X7 |

ED |

0 |

|

|

X7 |

R4 |

0.3 |

|

|

X8 |

R4 R5 |

0.4 |

|

|

X8 |

ED |

0 |

|

|

X8 |

R2 |

0.2 |

|

|

X8 |

R5 |

0.3 |

|

|

X8 |

ED |

0 |

10.

En la següent figura s’observen cinc sistemes autònoms connectats a

través de dels routers de frontera RF1::5. Suposant que en cada sistema

autònom només hi ha una xarxa, escriu les taules d’accessibilitat que

tindran els routers després d’haver-se propagat la informació amb BGP.

RF1

|

X1 |

RI |

Cost |

|

X4 |

RF4 |

SA4 |

|

X2 |

RF4 |

SA4,SA2 |

|

X5 |

RF4 |

SA4,SA5 |

|

X3 |

RF4 |

SA4,SA5,SA3 |

RF2

|

X2 |

RI |

Cost |

|

X4 |

RF4 |

SA4 |

|

X5 |

RF5 |

SA5 |

|

X1 |

RF4 |

SA4,SA1 |

|

X3 |

RF5 |

SA5, SA3 |

RF3

|

X3 |

RI |

Cost |

|

X5 |

RF5 |

SA5 |

|

X2 |

RF5 |

SA5, SA2 |

|

X4 |

RF5 |

SA5,SA4 |

|

X1 |

RF5 |

SA5,SA4,SA1 |

RF4

|

X4 |

RI |

Cost |

|

X1 |

RF1 |

SA1 |

|

X2 |

RF2 |

SA2 |

|

X5 |

RF5 |

SA5 |

|

X3 |

RF5 |

SA5,SA3 |

RF5

|

X5 |

RI |

Cost |

|

X3 |

RF3 |

SA3 |

|

X2 |

RF2 |

SA2 |

|

X4 |

RF4 |

SA4 |

|

X1 |

RF4 |

SA4,SA1 |

NISCC Vulnerability Advisory 236929 - Vulnerability Issues in TCP

Aquestes son les conclusions que es van treure a classe sobre la fitocopia que va repartir el professor sobre un atac a TCP.

Aquest atac el que intenta

es injectar un missatge de reset (RST) a una connexió. La màquina que

ataca fa molts enviaments de missatges de reset amb un número de

seqüència concret, i depenent del tamany de la finestra (perque la

quantitat de numeros de seqüència diferents i consecutius depen d'això)

tindrà més o menys probabilitat d'encertar el número de seqüència.

Per exemple, si la finestra es de tamany 1 la probabilitat d'injectar un reset es de 2-32, però si, en canvi, la finestra es de tamany 64k llavors la probabilitat d'injectar el reset és de 2-16,

que és una probabilitat massa gran i per la qual la vulnerabilitat del

protocol es massa perillosa. Aquest tamany de finestra s'utilitza en

connexions llargues com es el cas de la propagació d'informació amb

BGP.

Una de les possibles solucions sería reduir el tamany de la finestra (aquesta solució sería poc óptima), i una altra possible solució sería encriptar el tràfic a la capa de xarxa perquè la informació no sigui visible.